Jenis-Jenis Firewall Untuk Keamanan Sistem

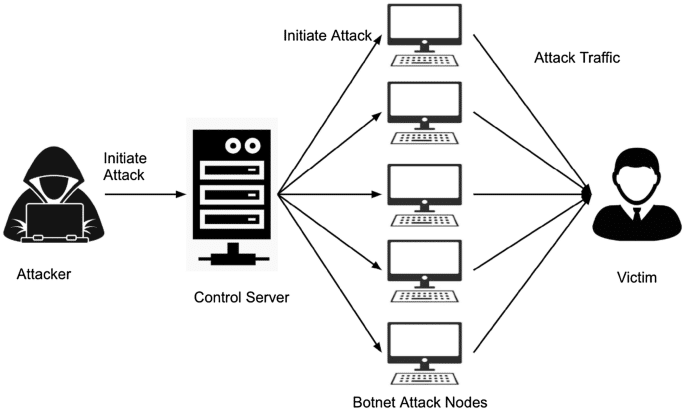

Jenis-Jenis Firewall – Tingkat keamanan dalam dunia digital semakin penting seiring dengan pertumbuhan kompleksitas ancaman siber.

Firewall merupakan salah satu lapisan pertahanan pertama yang diperlukan untuk melindungi jaringan dan data dari serangan siber.

Artikel ini akan membahas jenis-jenis firewall yang digunakan dalam berbagai skenario keamanan jaringan.

Namun sebelum masuk ke pembahasan inti terkait jenis-jenis firewall, mari kita review kembali apa itu firewall? Berikut penjelasannya!

Apa itu Firewall?

Firewall adalah komponen penting dalam keamanan komputer dan jaringan yang bertindak sebagai penghalang antara jaringan lokal Anda (misalnya, komputer atau jaringan perusahaan) dan internet.

Fungsi utama firewall adalah mengontrol lalu lintas data yang masuk dan keluar dari jaringan atau perangkat yang dilindunginya berdasarkan aturan dan kebijakan yang telah ditentukan.

Dengan kata lain, firewall bertindak sebagai penghalang atau tembok yang membatasi lalu lintas data yang diizinkan masuk atau keluar.

Baca juga: Cara Konfigurasi Firewalld di CentOS 7 – Herza.ID

Jenis-jenis Firewall

Setelah Anda memahami pengertian dari firewall itu sendiri, berikut penjelasan inti terkait dari jenis-jenis firewall yang harus Anda ketahui, diantaranya:

Hardware Firewall

Hardware firewall adalah salah satu jenis firewall yang beroperasi di tingkat perangkat keras, dan sering kali terintegrasi ke dalam sistem jaringan seperti router atau perangkat jaringan lainnya.

Ini berbeda dengan firewall perangkat lunak (software firewall) yang berjalan di sistem operasi komputer individual.

Hardware firewall memerlukan konfigurasi yang cermat untuk dapat berfungsi secara efektif dan menggunakan teknik filterisasi paket (packet filtering) untuk dapat bekerja menganalisis dan mengontrol lalu lintas data.

Administrator jaringan harus menentukan aturan dan kebijakan yang akan diterapkan oleh hardware firewall.

Berdasarkan aturan tersebut, firewall akan memutuskan apakah lalu lintas data harus diizinkan melanjutkan ke tujuan atau di-drop (dibuang).

Software Firewall

Software firewall adalah jenis firewall yang beroperasi sebagai perangkat lunak (software) yang diinstal di dalam sistem operasi komputer individual.

Ini berbeda dengan hardware firewall yang merupakan perangkat keras terpisah.

Software firewall dapat berfungsi sebagai solusi keamanan untuk komputer pribadi dan seringkali disertakan sebagai fitur tambahan dalam perangkat lunak antivirus atau keamanan internet.

Banyak software firewall juga memiliki fitur perlindungan terhadap malware, seperti Trojan dan worm.

Mereka dapat memblokir upaya virus malware untuk masuk ke dalam server dan mengirimkan data sensitif.

Packet-filtering Firewall

Packet-filtering firewall adalah salah satu jenis firewall yang berfokus pada penyaringan lalu lintas data yang masuk dan keluar dari jaringan.

Cara kerja dasar dari firewall ini adalah dengan memeriksa setiap lalu lintas data yang melintasi jaringan berdasarkan aturan-aturan yang telah ditentukan, kemudian memutuskan apakah lalu lintas tersebut diizinkan atau diblokir.

Ini adalah metode yang efektif untuk mengontrol lalu lintas jaringan dan menjaga keamanan sistem.

Kekuatan utama dari packet-filtering firewall adalah kemampuannya untuk membuat keputusan dengan cepat.

Ini menjadikannya pilihan yang efisien untuk mengelola lalu lintas jaringan dalam skala besar.

Circuit-level Gateways

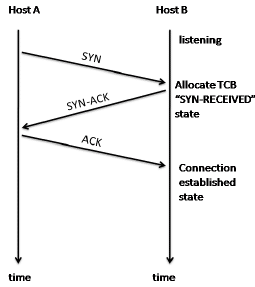

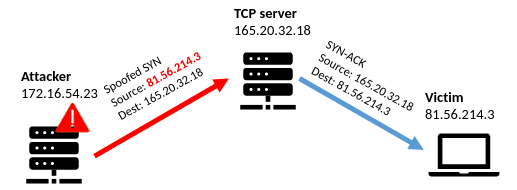

Circuit-level gateways adalah jenis firewall yang beroperasi di tingkat sesi (session layer) dalam model OSI.

Fokus utama dari jenis firewall ini adalah memantau dan mengelola koneksi TCP (Transmission Control Protocol) untuk memastikan keamanan dan otorisasi koneksi.

Namun, penting untuk dicatat bahwa circuit-level gateways seringkali digunakan sebagai komponen tambahan dalam jenis firewall yang lebih canggih, seperti firewall berbasis stateful inspection.

Stateful Inspection Firewall

Stateful inspection firewall (atau disebut juga sebagai stateful firewall) adalah jenis firewall yang memiliki kemampuan lebih canggih daripada packet-filtering firewall atau circuit-level gateways.

Jenis firewall ini dapat melacak status koneksi lalu lintas, seperti koneksi TCP, dan dapat memeriksa konten paket data secara mendalam untuk memastikan keamanan dan konsistensi lalu lintas.

Ini membuatnya menjadi solusi keamanan yang kuat, tetapi juga dapat memengaruhi kinerja sistem, terutama pada komputer atau server dengan spesifikasi rendah.

Proxy Firewall

Proxy firewall adalah jenis firewall yang bertindak sebagai perantara antara komputer atau jaringan internal dengan server atau layanan di internet.

Cara kerjanya adalah dengan menerima permintaan (request) dari komputer dalam jaringan internal dan kemudian meneruskannya ke server di internet seolah-olah permintaan itu berasal dari proxy itu sendiri, bukan dari komputer asli.

Sederhananya proxy firewall meneruskan permintaan dari komputer ke server di internet tanpa memberitahukan identitas sumber permintaan.

Proxy firewall merupakan salah satu alat penting dalam strategi keamanan jaringan yang lebih luas dan membantu melindungi komputer internal dari berbagai ancaman siber.

Selain itu, mereka juga dapat digunakan untuk mengoptimalkan penggunaan bandwidth dan mengendalikan akses ke internet.

Next-generation Firewall

Next-generation firewall (NGFW) adalah perkembangan lebih lanjut dari jenis-jenis firewall tradisional yang menggabungkan berbagai fungsi keamanan dan pemantauan lalu lintas.

NGFW dirancang untuk menyediakan perlindungan yang lebih canggih dan holistik terhadap berbagai jenis ancaman siber.

Dengan mengintegrasikan berbagai fungsi keamanan dan memungkinkan pemantauan serta pengelolaan lalu lintas yang lebih canggih, NGFW membantu para pengguna menjaga keamanan dan kinerja jaringan mereka.

Baca juga: Kekuatan NGFW (Next Generation Firewall) Technology – Herza.ID

Cloud Firewall

Cloud firewall adalah jenis firewall yang berbasis cloud dan dikelola oleh penyedia layanan keamanan jaringan eksternal.

Ini adalah solusi keamanan jaringan yang membantu melindungi infrastruktur IT dan data di lingkungan cloud atau jaringan yang terdistribusi.

Cloud firewall juga sering disebut sebagai “firewall-as-a-service” (FaaS) karena mereka disajikan sebagai layanan yang dapat digunakan oleh organisasi untuk melindungi jaringan mereka.

Cara Kerja Firewall

Cara kerja firewall melibatkan penerimaan paket, pemeriksaan berdasarkan aturan keamanan, pengambilan keputusan berdasarkan aturan, dan tindakan yang sesuai, seperti menerima, menolak, atau mengabaikan paket.

Ada beberapa cara kerja firewall untuk mengamankan jaringan, diantaranya sebagai berikut:

Packet Filtering (Stateless)

Cara kerja packet-filtering firewall didasarkan pada prinsip penyaringan data yang melintasi jaringan berdasarkan informasi yang terkandung dalam setiap data.

Ini adalah salah satu jenis firewall yang paling dasar dan umum digunakan.

Firewall memeriksa setiap data yang masuk atau keluar dari jaringan secara individu atau isolasi berdasarkan aturan yang telah ditentukan sebelumnya.

Aturan ini berisi kriteria yang harus dipenuhi oleh setiap data agar dianggap aman.

Jika setiap data memenuhi kriteria aturan, maka firewall akan mengizinkan data tersebut untuk melanjutkan perjalanan menuju tujuan yang diminta, begitu pula sebaliknya.

Jika data dianggap berbahaya atau melanggar aturan keamanan, firewall akan mengambil tindakan yang sesuai.

Proxy Service

Layanan proxy bertindak sebagai perantara antara sistem jaringan, yang mengizinkan lalu lintas data dari klien (pengguna) untuk diarahkan melalui server proxy sebelum mencapai tujuan akhir.

Ketika klien di dalam jaringan ingin mengakses sumber daya di luar jaringan, seperti situs web, aplikasi, atau layanan di internet, permintaan pertama kali dikirimkan ke server proxy.

Server proxy kemudian mengirimkan permintaan tersebut ke tujuan akhir di luar jaringan, seolah-olah permintaan berasal dari server proxy itu sendiri, bukan dari klien.

Server yang berada di luar jaringan menerima permintaan dari server proxy dan memberikan responsnya kepada server proxy.

Setelah menerima respons dari tujuan akhir, server proxy mengirim respons tersebut kembali ke klien yang menginisiasinya.

Stateful Inspection

Stateful inspection firewall sering disebut juga sebagai dynamic packet filtering firewall.

Prinsip dasar stateful inspection adalah firewall ini mampu melacak status koneksi dan aktivitas sebelumnya untuk membuat keputusan yang lebih cerdas tentang lalu lintas yang masuk atau keluar dari jaringan.

Setiap lalu lintas data yang masuk atau keluar dari jaringan melewati firewall yang menggunakan metode stateful inspection.

Firewall ini mencatat status koneksi yang sedang berlangsung, seperti koneksi TCP yang telah dibuka, status koneksi, dan lainnya.

Ketika lalu lintas data tiba, firewall akan memeriksa lalu lintas tersebut dengan menggunakan informasi dari database status koneksi yang telah dikelola.

Berdasarkan hasil pemeriksaan terhadap status koneksi dan aktivitas sebelumnya, firewall akan membuat keputusan apakah lalu lintas data tersebut aman dan sesuai dengan aturan keamanan yang telah ditetapkan.

Firewall akan mengambil tindakan yang sesuai berdasarkan keputusan yang dibuat. Ini dapat berupa:

- Accept (Terima): Jika lalu lintas data ditemukan aman dan sesuai dengan aturan, firewall akan mengizinkannya untuk melewati jaringan.

- Reject (Tolak): Jika lalu lintas data dianggap berbahaya atau melanggar aturan, firewall akan menolak lalu lintas tersebut dan memberikan respons dengan pesan “unreachable error” kepada pengirim.

- Drop (Lewati): Dalam beberapa kasus, firewall mungkin memilih untuk “drop” lalu lintas, yaitu menolak lalu lintas data tanpa mengirimkan pesan respons.

Ini membuat pengirim tidak menerima informasi apakah lalu lintas data telah mencapai tujuannya atau tidak.

Kesimpulan

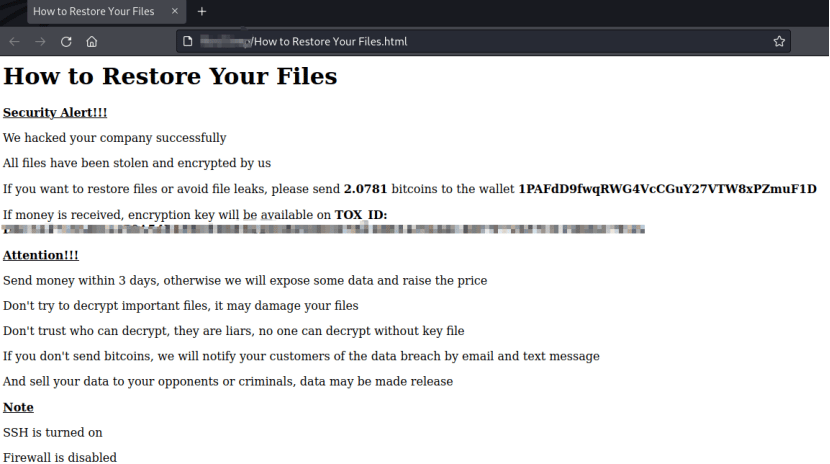

Firewall adalah perangkat lunak yang digunakan untuk melindungi jaringan komputer dari ancaman siber dengan mengontrol lalu lintas data yang masuk dan keluar.

Terdapat beberapa jenis firewall, termasuk packet-filtering firewall, circuit-level gateways, stateful inspection firewall, proxy firewall, next-generation firewall, dan cloud firewall.

Selain firewall, ada juga VPN yang dapat membantu Anda dalam hal keamanan saat berselancar di internet.

Ketika Anda sudah menggunakan layanan firewall, Anda juga perlu menggunakan layanan VPN.

Dengan menggunakan VPN dan firewall, Anda menciptakan lapisan keamanan yang jauh lebih baik karena firewall melindungi jaringan Anda dari serangan langsung dan ancaman eksternal.

Sedangkan VPN melindungi data Anda saat berkomunikasi melalui jaringan publik.

Dengan menggabungkan VPN dan firewall, Anda menciptakan lingkungan online yang lebih aman, lebih terlindungi, dan lebih sesuai dengan privasi Anda.

Sehingga ketika Anda berselancar di internet. Anda akan lebih aman dan privasi Anda terjaga dengan baik.

Baca juga: VPN Vs Firewall : Bagaimana Mereka Bekerja Bersama? – Herza.ID

Jadi, Jika Anda sedang mencari layanan VPN murah untuk bisnis Anda, silahkan konsultasikan bersama Herza Cloud.

Herza Cloud telah menyediakan VPS khusus Tunneling / VPN yang bisa digunakan untuk memberikan Layanan VPN / SSH Tunneling secara komersil ataupun pribadi.

Semua Paket VPS Tunneling Murah kami dengan Performa dan Teknologi Terkini, menggunakan 100% SSD dengan konfigurasi RAID 10 untuk keamanan data anda, generasi terkini dari Intel CPU dan 99.5% Garansi Uptime dan berlokasi di Data Center Indonesia.

So tunggu apalagi? segera hubungi kami untuk berlangganan VPS Tunneling/VPN.