ESXiArgs Ransomware, ransomware baru yang menargetkan server VMware ESXi, telah menyebar dalam skala besar di seluruh dunia, termasuk diantaranya beberpaa perusahaan di Indonesia juga terdampak. Penyerang memanfaatkan kerentanan eksekusi kode jarak jauh CVE-2021-21974, yang sebelumnya ditangani dan diungkapkan dalam peringatan keamanan VMware pada Februari 2021, untuk mendapatkan akses dan menyebarkan ESXiArgs.

1. Ikhtisar ESXiArgs Ransomware

Sangfor FarSight Labs baru-baru ini mengamati ransomware baru yang menargetkan server VMware ESXi, dijuluki oleh para peneliti sebagai ESXiArgs. VMware ESXi Server adalah hypervisor bare metal (Tipe-1) yang dikembangkan untuk vSphere, perangkat lunak pengembangan aplikasi berbasis kontainer dan virtualisasi server VMware. Serangan ESXiArgs mulai muncul dalam skala besar pada bulan Februari tahun ini. Penyerang mengeksploitasi contoh yang belum ditambal dari kerentanan eksekusi kode jarak jauh (RCE) CVE-2021-21974 di server ESXi untuk menyebarkan file berbahaya, menyebabkan limpahan tumpukan di layanan OpenSLP.

Eksploitasi Kerentanan

Kerentanan, yang secara khusus memengaruhi layanan OpenSLP, dapat dieksploitasi melalui port UDP 427 oleh pelaku ancaman yang tidak diautentikasi untuk mendapatkan eksekusi kode jarak jauh dalam serangan dengan kompleksitas rendah. Pada rilis artikel ini, ada 2.453 server yang terpengaruh di seluruh dunia. CVE-2021-21974 memengaruhi versi VMware ESXi berikut:

- Versi 7.x sebelum ESXi70U1c-17325551 6

- Versi 6.7.x sebelum ESXi670-202102401-SG

- Versi 6.5.x sebelum ESXi650-202102101-SG

Menurut intelijen ancaman, ESXi versi 6.0.x dan 5.5.x juga telah diserang. Namun, penasihat keamanan VMware tentang CVE-2021-21974 tidak menentukan bahwa versi ini terpengaruh.

2. Analisis Ransomware ESXiArgs

Analisis Sangfor FarSight Labs menunjukkan 5 file yang terlibat dalam serangan ransomware ESXiArgs. File-file ini terletak di folder /tmp/ dari server korban. Nama file berbahaya ini dan deskripsinya adalah sebagai berikut:

- encrypt – enkripsi (file ELF)

- encrypt.sh – file fungsi sebelum menjalankan encryptor

- public.pem – kunci publik dalam algoritma enkripsi RSA yang digunakan untuk mengenkripsi file

- motd – file catatan tebusan dalam format teks

- index.html – file catatan tebusan dalam format HTML

Sampel dimulai dengan parameter, yang diverifikasi pada tahap awal peluncuran program. Setelah sampel dimulai dengan parameter yang benar, operasi berikut akan dijalankan.

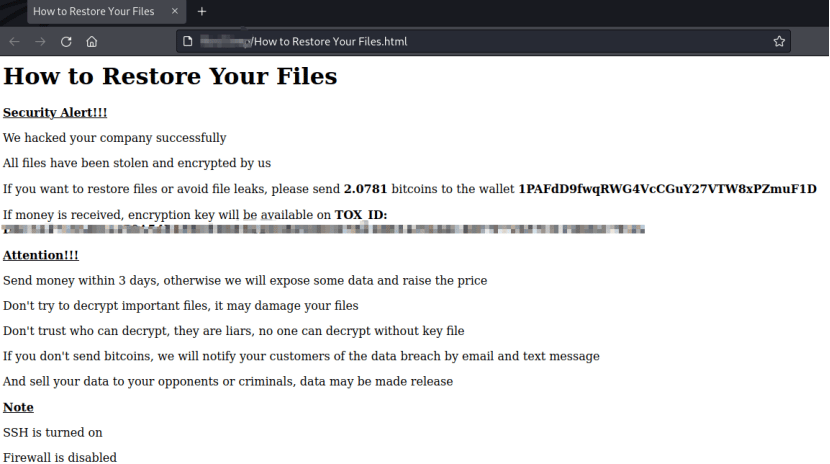

Catatan Ransomware

Nama file catatan tebusan adalah “How to Restore Your Files.html”. Korban diminta untuk membayar uang tebusan dalam bitcoin dan mendapatkan kunci dekripsi di TOX_ID untuk memulihkan file terenkripsi mereka atau mencegah kebocoran data mereka.

encrypt.sh

Logika skrip shell encrypt.sh dirangkum dalam diagram berikut:

Ubah File Konfigurasi

Mengubah nama file VMDK (file disk mesin virtual) dan VSWP (file swap mesin virtual) untuk menambah kesulitan bagi korban untuk menemukan dan memulihkan data asli setelah file dienkripsi.

Enkripsi File

Semua volume penyimpanan pada host ESXi pertama kali disebutkan sehingga disk virtual yang tidak terpasang ke VM juga dapat terpengaruh.

Volume terenkripsi berisi file dengan ekstensi berikut:

- *.vmdk

- *.vmx

- *.vmxf

- *.vmsd

- *.vmsn

- *.vswp

- *.vmss

- *.nvram

- *.vmem

Penghindaran Pertahanan

Untuk menghindari deteksi dan mencegah pemulihan data, ransomware mencoba melakukan operasi berikut: menghapus semua file log di sistem, menghapus tugas terjadwal, menghapus file cadangan, menghapus semua alamat IP yang ada di file konfigurasi port HTTP, dan menghapus toko/paket/ vmtools.py backdoor file dan file berbahaya awalnya diunggah ke direktori /tmp/.

Mulai Layanan SSH

Enkripsi (Enkripsi)

Perintah startup mencakup parameter startup berikut: file kunci RSA publik, jalur file yang akan dienkripsi, blok data untuk menghindari enkripsi, ukuran blok terenkripsi, dan ukuran file.

Ransomware mengeksekusi dan melakukan beberapa langkah untuk mengenkripsi file sistem.

Fungsi encrypt_file() selanjutnya memanggil fungsi encrypt_simple() untuk melakukan proses enkripsi. Gambar di bawah menunjukkan potongan kode dari fungsi encrypt_file(). Fungsi encrypt_simple terlihat seperti ini:

Proses enkripsi sosemanuk_encrypt adalah sebagai berikut:

Memeriksa apakah nilai yang disimpan dalam hasil kurang dari 0x4F. Ketika nilainya kurang dari 0x4F, operasi eksklusif atau (XOR) dilakukan pada 80LL – (a1 + 128) byte pertama dari teks biasa dengan status internal sandi Sosemanuk. Fungsi kemudian memasuki loop yang mengenkripsi teks biasa yang tersisa di blok 80LL byte setiap kali, memperbarui keadaan internal cipher Sosemanuk setelah setiap blok dienkripsi. Operasi XOR dilakukan pada blok terenkripsi dengan plaintext untuk menghasilkan ciphertext.

- Enkripsi penuh untuk file yang lebih kecil dari 128MB

- Enkripsi parsial untuk file yang lebih besar dari 128MB (1MB=1024KB)

Menghasilkan Stream Key

3. Indicators of Compromise (IOCs)

i. ESXiArgs ransomware payment address

https://gist.github.com/cablej/c79102960c4615396e8ffc712136744a

ii. MD5

| encrypt.sh | d0d36f169f1458806053aae482af5010 |

| encrypt | 87b010bc90cd7dd776fb42ea5b3f85d3 |

4. Solusi

4.1 Saran Perbaikan

- Nonaktifkan layanan OpenSLP di ESXi, atau tingkatkan ke ESXi 7.0 U2c, ESXi 8.0 GA, ESXi 7.0 U2c, atau ESXi 8.0 GA (OpenSLP dinonaktifkan secara default).

- Periksa apakah file vmtools.py ada di direktori /store/packages/. Jika ditemukan, disarankan untuk segera menghapus file tersebut.

- Instal perangkat lunak antivirus, lakukan pemindaian sistem secara teratur, hapus ancaman yang terdeteksi, serta perbarui dan tambal secepat mungkin.

- Data penting harus dicadangkan di cloud

4.2 Herza Solutions

Seluruh layanan Baremetal / Dedicated Server Murah dari Herza Cloud telah dilindungi oleh Sangfor Next Generation Firewall dan diperkuat lagi dengan Sangfor Endpoint Secure (Endpoint Detection and Response) memberikan perlindungan terhadap Ransomware ESXiArgs dengan mendeteksi dan menghapus virus. Perbarui perangkat lunak dan basis data virus ke versi terbaru dan tetapkan kebijakan keamanan yang sesuai.

Jadi Anda tidak perlu khawati, untuk menggunakan VMware ESXi di Datacenter Herza Cloud. Hubungi Tim Pre-Sales kami sekarang untuk berkonsultasi.