Global Tier 1 Network – Penjelasan Lengkap

Saat ini, rata-rata warga global dapat berkomunikasi online dengan lancar dengan bisnis di seluruh dunia meskipun terdapat batasan geografis. Konektivitas telekomunikasi tidak mengenal batas karena kemampuan Penyedia Layanan Internet (ISP) Tingkat 1 atau yang sering kita dengar sebagai Tier 1 Network Provider!

Jika Anda membaca artikel ini melalui koneksi internet, itu semua berkat investasi infrastruktur dari Tier 1 Network.

Baik itu konferensi bisnis online yang secara virtual menghubungkan tim perusahaan dari seluruh dunia atau transaksi eCommerce yang menjembatani kesenjangan antara keranjang belanja dan rekening bank, kita semua menganggap remeh telekomunikasi global—tetapi itu semua merupakan pekerjaan sehari-hari bagi ISP kita.

Namun mari kita mundur sedikit untuk melihat apa yang diperlukan oleh para perusahaan telekomunikasi raksasa tersebut untuk menyediakan konektivitas tanpa batas ini kepada kita.

Dalam artikel ini, kami membahas keunggulan jaringan Tier 1 Global dan bagaimana Jaringan Tier 1 membantu perusahaan global meningkatkan konektivitas jaringan mereka.

Apa Itu Tier 1 Network?

TIer 1 Network atau ISP (Internet Service Provider) Tingkat 1 membentuk fondasi layanan internet di seluruh dunia.

Mari kita gunakan analogi populer tentang jalan raya dan jalan layang untuk memahami peran ISP Tingkat 1. Pemerintah memiliki jalan raya fisik di kota-kota kita. Pemerintah berinvestasi dalam membangun jaringan jalan raya untuk memfasilitasi perdagangan dan perdagangan serta memungkinkan warga melakukan perjalanan, pulang pergi ke tempat kerja, dan menjangkau komunitas dan dunia usaha lintas batas negara.

Demikian pula, jalan raya informasi atau data (alias internet) menyediakan kemampuan telekomunikasi untuk berkomunikasi dan bertransaksi dengan orang-orang dan bisnis di seluruh dunia.

Namun, infrastruktur yang diperlukan untuk mengaktifkan jalan raya internet super ini tidak dimiliki oleh pemerintah.

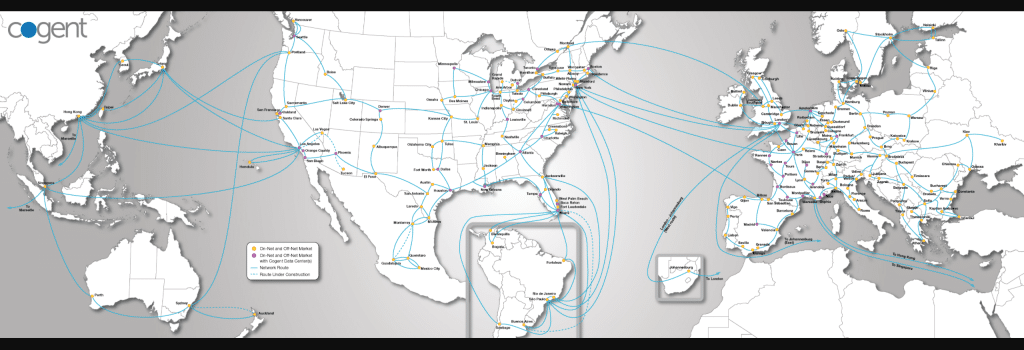

Perusahaan telekomunikasi besar berinvestasi dalam membangun kabel serat optik—bawah laut dan darat—untuk mengirimkan data dengan lancar ke seluruh penjuru bumi. Ini adalah jaringan ISP Tingkat 1. Mereka memiliki dan mengoperasikan infrastruktur fisik yang menjadi tulang punggung internet.

Dan mereka tidak perlu membeli jalan raya informasi—hanya karena merekalah pemiliknya!

Perbedaan Utama Antara Tingkatan ISP

Terdapat hierarki ISP yang jelas yang menyediakan akses internet kepada pengguna (enduser) dan organisasi lain. Mereka dibagi menjadi 3 level yang disebut ISP Tier 1, Tier 2, dan Tier 3, dengan Tier 1 berada di peringkat teratas, dengan kekuatan penghubung tertinggi dan jangkauan global.

ISP Tingkat 1

ISP Tingkat 1 hadir secara global, dan yang terpenting, mereka membangun dan memiliki infrastruktur jaringan luas yang mencakup banyak negara.

Jaringan Tier-1 memiliki akses ke seluruh internet—ini berarti jaringan tersebut tidak perlu ‘membeli’ konektivitas atau ‘membeli transit IP’ dari penyedia internet lainnya.

Setiap ISP Tingkat 1 memiliki sebagian infrastruktur fisik (termasuk kabel serat optik berkecepatan tinggi, pusat data, dan peralatan perutean) yang membawa data ke seluruh dunia. Di wilayah yang tidak memiliki infrastruktur sendiri, mereka bernegosiasi dengan jaringan Tier-1 lainnya untuk mendapatkan akses gratis ke jaringan mereka. Ini dikenal sebagai perjanjian peering langsung atau peering bebas penyelesaian.

Dengan cara ini, ISP Tingkat 1 memastikan jangkauan global dan bandwidth yang besar untuk menangani lalu lintas internet dalam jumlah besar. Oleh karena itu, ISP Tingkat 1 adalah satu-satunya kategori hierarki yang dapat menyediakan Akses Internet Langsung (DIA) yang andal.

Pada titik ini, mungkin ada baiknya untuk membedakan antara jaringan Tingkat 1 Global dan Jaringan Tingkat 1 Regional. Jaringan Tier 1 Global hadir di seluruh dunia, sedangkan jaringan Tier 1 Regional hadir secara substansial di kawasan atau benua tertentu.

Beberapa ISP Tier 1 global termasuk Cogent, PCCW, AT&T, NTT, Tata Communications, Deutsche Telekom, CenturyLink (sebelumnya disebut Level 3), Zayo Group dan, GTT.

Saat berikutnya Anda merencanakan acara virtual, melakukan panggilan konferensi video, atau mentransfer data sensitif ke seluruh kantor, ingatlah bahwa di balik layar, jaringan Tingkat 1 Global bekerja tanpa lelah untuk mewujudkan semuanya.

ISP Tingkat 2

ISP Tingkat 2 mungkin tidak memiliki jangkauan global, namun kehadirannya menonjol di kawasan atau negara tertentu.

Mereka membeli layanan dari ISP Tingkat 1 dan menyediakan konektivitas ke ISP Tingkat 3. Meskipun ISP Tingkat 1 mencakup klien global skala perusahaan untuk akses internet khusus, penyedia jaringan Tingkat 2 mencakup perusahaan komersial regional yang besar, memberikan mereka bandwidth besar dan konektivitas internet yang andal.

Di Indonesia, beberapa ISP Tingkat 2 antara lain adalah Telkom Indonesia dan Indosat.

ISP Tingkat 3

Jika ISP Tingkat 1 memberi Anda jangkauan di seluruh dunia, ISP Tingkat 3 memberi Anda pengalaman konektivitas tanpa batas yang terlokalisasi dan disesuaikan. Mereka adalah wajah ISP untuk pengguna akhir. ISP Tingkat 3 adalah vendor yang siap dihubungi jika koneksi internet Anda terputus. Atau kabel overhead di lingkungan Anda putus saat terjadi badai.

ISP Tingkat 3 mengandalkan layanan transit dari ISP Tingkat 1 atau Tingkat 2 untuk mengakses internet yang lebih luas. Karena mereka tidak memiliki banyak infrastruktur jaringan, mereka tidak memiliki sumber daya untuk menangani lalu lintas dalam jumlah besar.

Herza Cloud Terhubung Langsung ke Tier 1 Network

Tingkatkan Konektivitas Anda Dengan Jaringan Terbaik dari Herza Cloud

Herza Cloud memberdayakan bisnis skala perusahaan dengan konektivitas yang handal, keamanan siber yang kuat, dan skalabilitas tanpa batas untuk mengakomodasi kebutuhan konektivitas yang lebih tinggi, cakupan global, dan waktu aktif yang tak tertandingi.

Herza Cloud memberi Anda jangkauan yang tak tertandingi

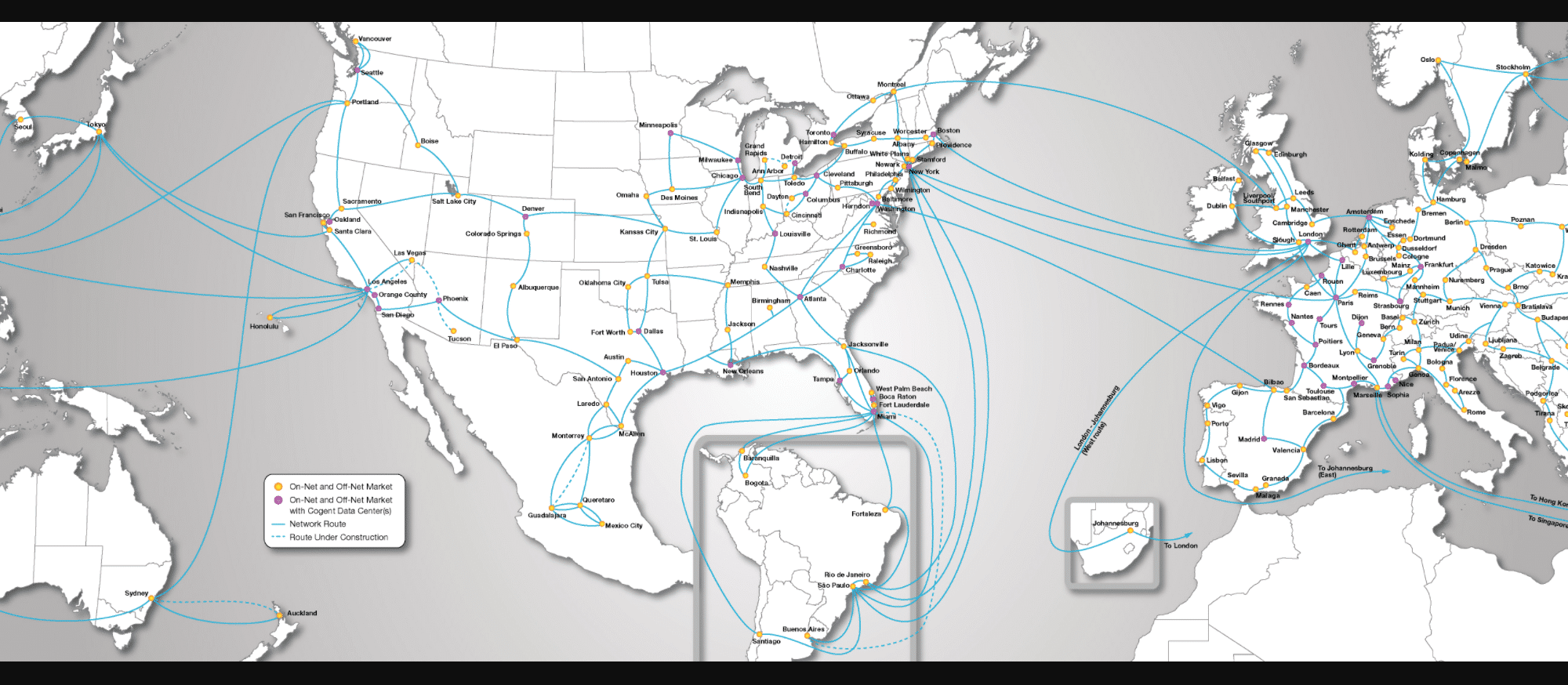

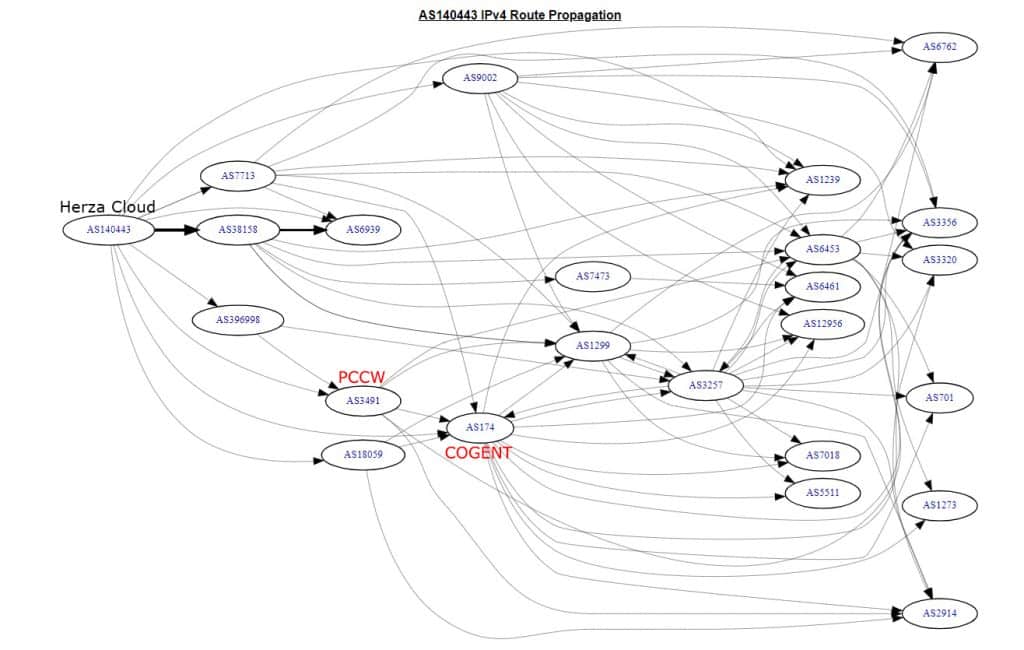

Sesuai dengan Network Map kami diatas, Herza Cloud terhubung langsung ke 2 Tier 1 Network Provider seperti Cogent & PCCW.

Selain itu, Herza Cloud juga memiliki Multiple Upstream untuk Redundansi dan Optimisasi Jaringan agar bisa mendapatkan Rute Terbaik, Terpendek dengan Latensi Terbaik.

Disamping itu, Herza Cloud juga menawarkan keamanan menggunakan Next Generation Firewall yang mengintegrasikan keamanan dan jaringan secara erat ke dalam satu platform terpadu.

Jadi, sudah pasti dengan menggunakan Layanan Cloud seperti VPS Murah, Bare Metal Murah dan Colocation dari Herza Cloud, akan mendapatkan kestabilan dan keamanan netwok Anda.