Merupakan pekerjaan yang sangat sulit bagi setiap Sistem Administrator atau Network Administrator untuk memantau dan melakukan debugging atas kendala pada Kinerja VPS atau Dedicated Server setiap hari. Setelah menjadi Linux Administrator selama beberapa tahun di industri IT, saya jadi tahu betapa sulitnya memonitor dan menjaga sistem tetap berjalan. Untuk alasan ini, kami telah menyusun daftar 10 alat pemantauan dengan CLI yang sering digunakan yang mungkin berguna untuk setiap Sistem Administrator Linux / Unix. Perintah-perintah ini tersedia dalam semua distro Linux dan dapat bermanfaat untuk memantau dan menemukan penyebab sebenarnya dari masalah kinerja. Daftar perintah yang ditunjukkan di sini sangat cukup bagi Anda untuk memilih salah satu yang cocok untuk skenario pemantauan Anda.

Untuk mengerti mengenai VPS atau Dedicated Server, silahkan baca Artikel kami tentang Apa itu VPS Hosting dan Kenapa Memilih Dedicated Server.

1. Top – Untuk Monitoring Proses di Linux

Perintah “Top” adalah program pemantauan kinerja yang sering digunakan oleh banyak sistem administrator untuk memantau kinerja VPS Murah atau Dedicated Server Linux dan tersedia di banyak sistem operasi seperti Linux / Unix. Perintah top digunakan untuk menampilkan semua proses real-time yang berjalan dan aktif dalam daftar yang diurutkan dan memperbaruinya secara teratur. Ini menampilkan penggunaan CPU, penggunaan memori, Swap Memory, Ukuran Cache, Ukuran Buffer, PID Proses, Pengguna, Perintah dan banyak lagi. Ini juga menunjukkan memori tinggi dan pemanfaatan CPU dari proses yang berjalan. Perintah top sangat berguna bagi sistem administrator untuk memantau dan mengambil tindakan yang benar bila diperlukan. Mari kita lihat perintah top dalam tampilan di Terminal SSH.

[root@herza ~]# top2. VmStat – Menampilkan Statistik Virtual Memory

Perintah Linux VmStat digunakan untuk menampilkan statistik memori virtual, kernerl threads, disk, proses sistem, blok I/O, interupsi, aktivitas CPU dan banyak lagi. Secara default, perintah vmstat tidak tersedia di sistem Linux, Anda perlu menginstal paket yang disebut sysstat yang mencakup program vmstat. Penggunaan umum format perintah adalah.

[root@herza ~]# vmstat

procs -----------memory---------- ---swap-- -----io---- -system-- ------cpu-----

r b swpd free buff cache si so bi bo in cs us sy id wa st

0 0 0 160205056 2124 422484 0 0 40 6 68 101 1 0 99 0 03. Lsof – Daftar File yang Terbuka

Perintah Lsof digunakan di banyak sistem seperti Linux / Unix yang digunakan untuk menampilkan daftar semua file yang terbuka dan prosesnya. File yang terbuka termasuk file disk, soket jaringan, pipa, perangkat dan proses. Salah satu alasan utama untuk menggunakan perintah ini adalah ketika disk tidak dapat di-unmount dan menampilkan kesalahan bahwa file sedang digunakan atau dibuka. Dengan perintah ini Anda dapat dengan mudah mengidentifikasi file mana yang digunakan. Format yang paling umum untuk perintah ini adalah.

[root@herza ~]# lsof

COMMAND PID USER FD TYPE DEVICE SIZE NODE NAME

init 1 root cwd DIR 104,2 4096 2 /

init 1 root rtd DIR 104,2 4096 2 /

init 1 root txt REG 104,2 38652 17710339 /sbin/init

init 1 root mem REG 104,2 129900 196453 /lib/ld-2.5.so

init 1 root mem REG 104,2 1693812 196454 /lib/libc-2.5.so

init 1 root mem REG 104,2 20668 196479 /lib/libdl-2.5.so

init 1 root mem REG 104,2 245376 196419 /lib/libsepol.so.1

init 1 root mem REG 104,2 93508 196431 /lib/libselinux.so.1

init 1 root 10u FIFO 0,17 953 /dev/initctl4. Tcpdump – Analisa Paket Jaringan

Tcpdump salah satu penganalisa paket jaringan berbasis CLI atau program sniffer paket yang paling banyak digunakan yang digunakan menangkap atau memfilter paket TCP/IP yang diterima atau ditransfer pada interface tertentu melalui jaringan. Ini juga menyediakan opsi untuk menyimpan paket yang diambil dalam file untuk analisis nanti. Tcpdump hampir tersedia di semua distribusi Linux utama.

[root@herza ~]# tcpdump -i bond0

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on bond0, link-type EN10MB (Ethernet), capture size 262144 bytes

21:27:22.123753 IP faeyza.herza.id.8492 > 192.168.111.190.57182: Flags [P.], seq 2011851315:2011851503, ack 2285624019, win 313, length 188

21:27:22.124601 IP faeyza.herza.id.47194 > one.one.one.one.domain: 57506+ PTR? 190.111.168.192.in-addr.arpa. (46)

21:27:22.165263 IP 192.168.111.190.57182 > faeyza.herza.id.8492: Flags [.], ack 188, win 8207, length 0

21:27:22.492830 ARP, Request who-has 192.168.111.52 tell gateway, length 46

21:27:22.493065 ARP, Reply 192.168.111.52 is-at 00:16:3e:07:a3:14 (oui Unknown), length 28

21:27:22.732856 ARP, Request who-has faeyza.herza.id tell gateway, length 46

21:27:22.732884 ARP, Reply faeyza.herza.id is-at 2c:44:fd:7a:14:90 (oui Unknown), length 28

21:27:22.856754 ARP, Request who-has gateway tell 192.168.111.52, length 28

21:27:22.856848 ARP, Reply gateway is-at 74:4d:28:5c:4e:fd (oui Unknown), length 46

21:27:22.957364 ARP, Request who-has gateway tell 192.168.111.190, length 46

21:27:23.418149 STP 802.1w, Rapid STP, Flags [Learn, Forward], bridge-id 8000.74:4d:28:5c:4e:fd.8001, length 43

21:27:23.585423 IP one.one.one.one.domain > faeyza.herza.id.47194: 57506 1/1/0 A 36.86.63.182 (139)

21:27:23.587798 IP faeyza.herza.id.40443 > one.one.one.one.domain: 27688+ PTR? 188.111.168.192.in-addr.arpa. (46)

21:27:23.696104 IP 192.168.111.217.53563 > 239.255.255.250.ssdp: UDP, length 125

15 packets captured

52 packets received by filter

0 packets dropped by kernel

4 packets dropped by interface5. Netstat – Statistik Network

Netstat adalah alat perintah untuk memantau statistik paket jaringan yang masuk dan keluar serta statistik interface itu sendiri. Ini adalah alat yang sangat berguna bagi setiap sistem administrator untuk memantau kinerja jaringan dan memecahkan masalah terkait jaringan.

[root@herza ~]# netstat -a | more

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:mysql *:* LISTEN

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:realm-rusd *:* LISTEN

tcp 0 0 *:ftp *:* LISTEN

tcp 0 0 localhost.localdomain:ipp *:* LISTEN

tcp 0 0 localhost.localdomain:smtp *:* LISTEN

tcp 0 0 localhost.localdomain:smtp localhost.localdomain:42709 TIME_WAIT

tcp 0 0 localhost.localdomain:smtp localhost.localdomain:42710 TIME_WAIT

tcp 0 0 *:http *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 *:https *:* LISTEN6. Htop – Pemantauan Proses Linux

Htop adalah alat pemantauan proses Linux interaktif dan real time yang jauh lebih maju. Ini sangat mirip dengan perintah top Linux tetapi memiliki beberapa fitur yang kaya seperti interface yang user-friendly untuk mengelola proses, tombol shortcut, tampilan vertikal dan horizontal dari proses dan banyak lagi. Htop adalah alat pihak ketiga dan tidak termasuk dalam sistem Linux, Anda harus menginstalnya menggunakan alat pengelola paket YUM. Untuk informasi lebih lanjut tentang instalasi, baca artikel kami di bawah ini.

[root@herza ~]# htop

Untuk instalasi Htop, baca: Instal Htop (Linux Process Monitoring) di Linux

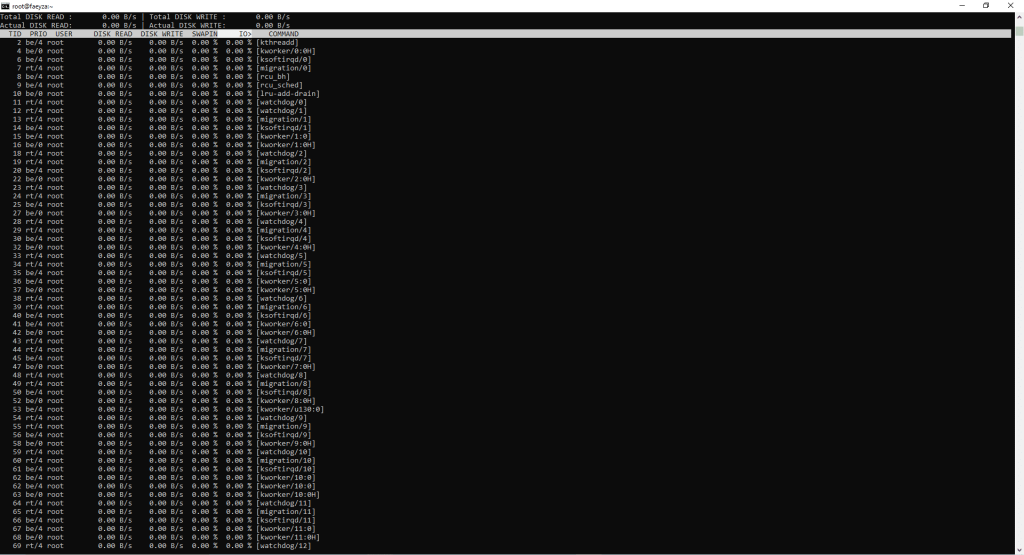

7. Iotop – Monitor Linux Disk I/O

Iotop juga sangat mirip dengan perintah Top dan program Htop, tetapi memiliki fungsi akuntansi untuk memantau dan menampilkan waktu nyata I/O Disk dan proses. Alat ini sangat berguna untuk menemukan proses yang tepat dan proses pembacaan atau penulisan disk yang digunakan.

[root@herza ~]# iotop

8. Iostat – Input/Output Statistics

IoStat adalah alat sederhana yang akan mengumpulkan dan menunjukkan statistik sistem input dan output penyimpanan perangkat. Alat ini sering digunakan untuk melacak masalah kinerja perangkat penyimpanan termasuk perangkat, disk lokal, disk jarak jauh seperti NFS.

[root@herza ~]# iostat

Linux 3.10.0-1062.12.1.vz7.131.10 (jakarta.herza.id) 06/18/2020 _x86_64_ (40 CPU)

avg-cpu: %user %nice %system %iowait %steal %idle

18.08 0.00 8.83 0.19 0.00 72.90

Device: tps kB_read/s kB_wrtn/s kB_read kB_wrtn

sda 361.86 2677.22 4201.82 13940722347 21879529034

dm-0 80.45 166.08 546.61 864821314 2846308241

dm-1 298.36 2437.17 3326.29 12690704790 17320495805

dm-2 1.35 11.81 298.35 61505561 1553531436

ploop32696 4.56 3.51 28.74 18290730 149658641

ploop15306 8.87 5.11 40.70 26616882 211943321

ploop20652 5.97 7.15 150.44 37257207 783382093

ploop51400 0.05 0.09 0.19 487960 1013405

ploop41804 23.46 2.63 242.41 13706706 1262256976

ploop42553 7.34 1.47 31.97 7634166 166483344

ploop34082 3.68 25.17 30.01 131060599 1562593879. IPTraf – Real Time IP LAN Monitoring

IPTraf adalah utilitas pemantauan real time network (IP LAN) berbasis konsol sumber untuk Linux. Ini mengumpulkan berbagai informasi seperti monitor lalu lintas IP yang melewati jaringan, termasuk informasi flag TCP, rincian ICMP, gangguan traffic TCP / UDP, paket koneksi TCP dan jumlah byne. Ini juga mengumpulkan informasi statistik antarmuka umum dan yang disembunyikan dari TCP, UDP, IP, ICMP, non-IP, kesalahan checksum IP, aktivitas antarmuka dll.

[root@herza ~]# iptraf-ng

10. Psacct or Acct – Monitor Aktivitas Pengguna

Psacct atau Acct sangat berguna untuk memonitor setiap aktivitas pengguna pada sistem. Kedua daemon berjalan di latar belakang dan terus mengawasi aktivitas keseluruhan masing-masing pengguna pada sistem dan juga sumber daya apa yang dikonsumsi oleh mereka.

Alat-alat ini sangat berguna bagi sistem administrator untuk melacak setiap aktivitas pengguna seperti apa yang mereka lakukan, perintah apa yang mereka keluarkan, berapa banyak sumber daya yang digunakan oleh mereka, berapa lama mereka aktif pada sistem dll.

Untuk instalasi dan contoh penggunaan perintah, baca artikel di Monitor Aktivitas Pengguna dengan psacct atau acct