Error 305: Use Proxy

Error 305 – Dalam era di mana konektivitas internet menjadi kebutuhan pokok, pengalaman pengguna yang lancar menjadi krusial.

Namun, tidak selalu semuanya berjalan sesuai rencana, terutama ketika muncul Error 305, yang lebih dikenal sebagai “Use Proxy.“

Dalam artikel ini, kita akan menjelajahi segala sesuatu tentang Error tersebut, dari akar penyebabnya hingga solusi terbaik untuk mengatasinya.

Baca juga: Jenis-Jenis Error pada Website dan Cara Mengatasinya? – Herza.ID

Mengenali Error 305: Apa Itu dan Mengapa Itu Penting?

Apa itu Error 305?

Error 305, juga dikenal sebagai “Use Proxy,” adalah salah satu jenis kode status HTTP yang sering dihadapi oleh pengguna internet.

Error ini muncul ketika penggguna mencoba mengakses sesuatu namun server memberi tahu untuk menggunakan proxy lain agar bisa mengakses sumber daya yang diminta.

Proxy adalah semacam perantara yang digunakan untuk mengakses situs atau layanan secara tidak langsung.

Namun, apa sebenarnya penyebab dan dampak dari Error ini? Simak terus penjelasan berikut ini!

Baca juga: Cara Mengatasi Error 506- Variant Also Negotiates! (herza.id)

Kenapa Error 305 Terjadi?

Error 305 dapat timbul karena beberapa alasan. Pertama, mungkin ada masalah dengan pengaturan proxy yang digunakan oleh server atau klien.

Jika konfigurasi proxy tidak benar, server mungkin gagal memberikan respon yang diperlukan.

Selain itu, masalah jaringan atau kesalahan pada perangkat keras juga dapat menyebabkan munculnya Error ini.

Penting bagi kita untuk memahami sumber masalah sebelum mencari solusi yang tepat.

Baca juga: Cara Mengatasi Error 400 Bad Request: Berikut Panduannya! (herza.id)

Solusi untuk Mengatasi Error 305

Pemeriksaan Konfigurasi Proxy

Langkah pertama untuk mengatasi Error ini adalah memeriksa konfigurasi proxy pada server dan klien.

Pastikan setiap parameter diatur dengan benar dan sesuai dengan persyaratan yang diperlukan. Patikan pula alamat proxy dan nomor port yang digunakan valid.

Ini bisa melibatkan peninjauan ulang ulang pengaturan pada perangkat lunak proxy atau perangkat keras yang digunakan.

Memeriksa Koneksi Jaringan

Ketidakstabilan atau masalah pada koneksi jaringan dapat menjadi pemicu Error ini.

Pastikan bahwa koneksi internet berfungsi dengan baik dan tidak ada gangguan yang dapat menyebabkan pemutusan koneksi.

Pemeriksaan perangkat keras jaringan juga penting untuk memastikan tidak ada kerusakan fisik yang dapat menyebabkan masalah.

Baca juga: Jenis-Jenis Firewall untuk Keamanan Sistem, Apa Sajakah itu? (herza.id)

Memperbarui Perangkat Lunak Proxy

Seringkali, perangkat lunak proxy membutuhkan pembaruan reguler untuk memperbaiki bug dan meningkatkan kinerja.

Memastikan bahwa perangkat lunak proxy yang digunakan adalah versi terbaru dapat membantu mengatasi masalah Error 305.

Lakukan pembaruan dan pastikan perangkat lunak berfungsi sesuai yang diharapkan.

Menggunakan Metode Koneksi Alternatif

Jika semua langkah di atas tidak berhasil, pertimbangkan untuk menggunakan metode koneksi alternatif.

Pilihan ini mungkin termasuk mengubah server proxy atau mengonfigurasi ulang pengaturan jaringan.

Penting untuk mencoba beberapa pendekatan sebelum menentukan solusi yang paling efektif.

FAQ (Pertanyaan Umum)

- Bagaimana cara memperbarui perangkat lunak proxy?

Untuk memperbarui perangkat lunak proxy, kunjungi situs web resmi penyedia perangkat lunak dan unduh versi terbaru. Instal pembaruan tersebut sesuai petunjuk yang diberikan. - Apakah Error 305 selalu terkait dengan masalah server?

Tidak selalu. Error 305 bisa disebabkan oleh masalah konfigurasi proxy di server atau klien, serta masalah pada koneksi jaringan. - Apakah mengganti proxy dapat memperbaiki Error 305?

Ya, mencoba proxy yang berbeda adalah salah satu solusi yang dapat dicoba untuk mengatasi Error 305. Namun, pastikan untuk mengikuti prosedur yang benar.

Kesimpulan

Dalam menangani Error 305, pemahaman mendalam tentang penyebabnya dan langkah-langkah untuk mengatasinya sangat penting diketahui.

Dengan memeriksa konfigurasi proxy, mengatasi masalah koneksi jaringan, dan memperbarui perangkat lunak proxy, pengguna dapat mengatasi Error tersebut dengan lebih efektif.

Jika semua langkah ini tidak berhasil, mencoba metode koneksi alternatif dapat menjadi langkah terakhir untuk menyelesaikan masalah ini.

Selain itu, seperti yang kita ketahui penggunaan server proxy dapat memberikan beberapa manfaat dan fungsi penting, seperti mengakses konten yang diblokir atau dibatasi, Anonimitas dan privasi, serta kontrol dan pemantauan.

Namun, penting juga untuk mempertimbangkan beberapa hal terkait penggunaan server proxy, seperti kepercayaan pada penyedia proxy, enskripsi dan keamanan, serta hukum dan regulasi.

Jika privasi dan keamanan adalah kekhawatiran utama Anda, sebaiknya pertimbangkan menggunakan layanan Jaringan Virtual Pribadi (VPN) yang dapat menyediakan enkripsi lalu lintas dan melindungi privasi secara menyeluruh.

Baca juga: Perbedaan VPN dan Proxy, Mana yang Lebih Baik? – Herza.ID

Herza Cloud menyediakan VPN All Traffic dan VPS khusus Tunneling/VPN yang bisa digunakan untuk memberikan Layanan VPN/SSH Tunneling secara komersil ataupun pribadi.

Semua Paket VPS Tunneling Murah kami dengan Performa dan Teknologi Terkini, menggunakan 100% SSD dengan konfigurasi RAID 10 untuk keamanan data anda, generasi terkini dari Intel CPU dan 99.5% Garansi Uptime dan berlokasi di Data Center Indonesia.

So tunggu apalagi segera hubungi kami untuk berlangganan VPN All Traffic atau VPS Tunneling/VPN.

Baca juga: Perbedaan VPN Gratis dan VPN Berbayar

Point-to-Point Tunneling Protocol, dikembangkan oleh konsorsium yang didirikan oleh Microsoft untuk membuat VPN melalui jaringan dial-up, dan dengan demikian telah lama menjadi protokol standar untuk VPN internal diperusahaan-perusahaan. Ini adalah protokol VPN standar, dan bergantung pada berbagai metode otentikasi untuk memberikan keamanan (MS-CHAP v2 adalah yangpaling umum). Tersedia sebagai standar VPN pada hampir semua platform dan perangkat, dan dengan demikian menjadi mudah untuk mengatur tanpa perlu menginstal perangkat lunak tambahan, itu tetap menjadi pilihan populer baik untuk bisnis dan penyedia VPN. Hal ini juga memiliki keuntungan yang membutuhkan overhead komputasi rendah untuk mendapatkan kecepatan yang mumpuni.

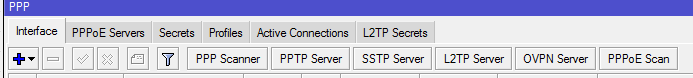

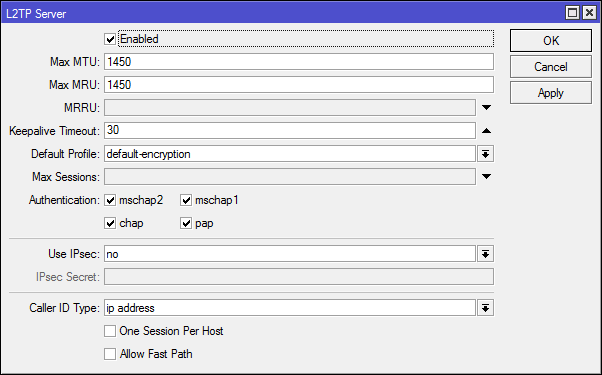

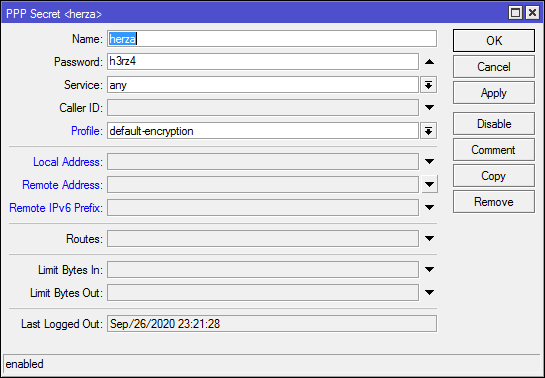

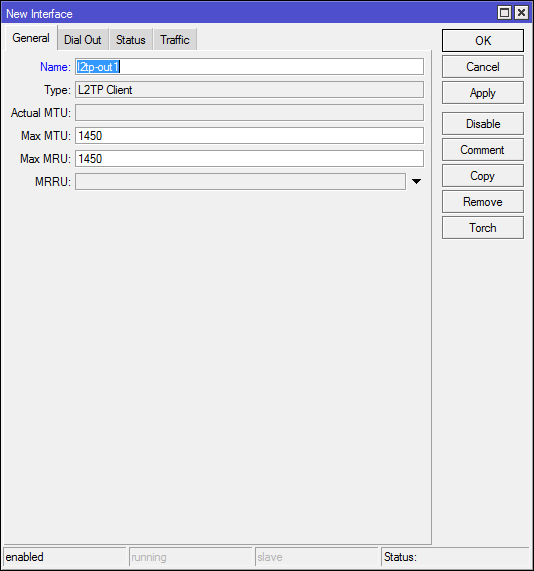

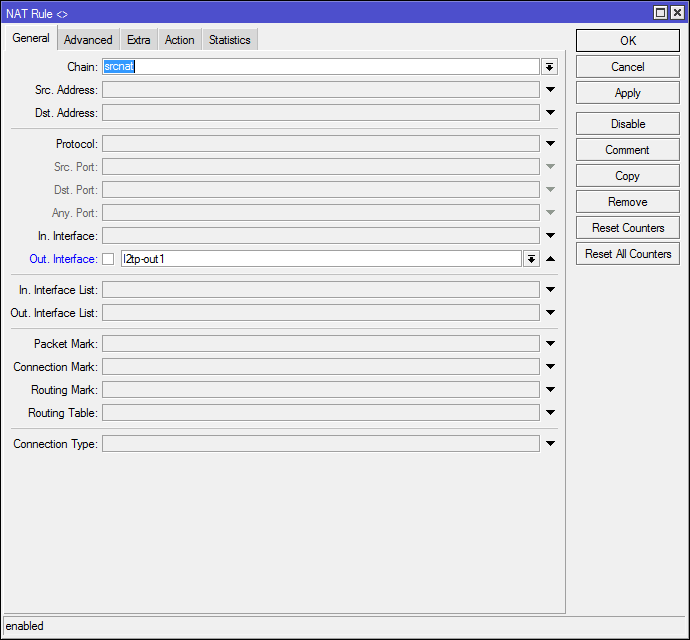

Point-to-Point Tunneling Protocol, dikembangkan oleh konsorsium yang didirikan oleh Microsoft untuk membuat VPN melalui jaringan dial-up, dan dengan demikian telah lama menjadi protokol standar untuk VPN internal diperusahaan-perusahaan. Ini adalah protokol VPN standar, dan bergantung pada berbagai metode otentikasi untuk memberikan keamanan (MS-CHAP v2 adalah yangpaling umum). Tersedia sebagai standar VPN pada hampir semua platform dan perangkat, dan dengan demikian menjadi mudah untuk mengatur tanpa perlu menginstal perangkat lunak tambahan, itu tetap menjadi pilihan populer baik untuk bisnis dan penyedia VPN. Hal ini juga memiliki keuntungan yang membutuhkan overhead komputasi rendah untuk mendapatkan kecepatan yang mumpuni. Layer 2 Tunnel Protocol adalah protokol VPN yang tidak menyediakan enkripsi traffic. Untuk alasan ini biasanya digunakan dengan menggunakan IPsec enkripsi suite (mirip dengan cipher) untuk menyediakan keamanan dan privasi.

Layer 2 Tunnel Protocol adalah protokol VPN yang tidak menyediakan enkripsi traffic. Untuk alasan ini biasanya digunakan dengan menggunakan IPsec enkripsi suite (mirip dengan cipher) untuk menyediakan keamanan dan privasi. OpenVPN adalah teknologi open source yang cukup baru yang menggunakan Library OpenSSL dan protokol SSLv3 / TLSv1, bersama dengan campuran dari teknologi lainnya, untuk memberikan solusi VPN yang kuat dan dapat diandalkan. Salah satu kekuatan utama adalah bahwa hal itu sangat dapat dikonfigurasi sesuai kebutuhan anda, dan meskipun itu berjalan terbaik pada port UDP, dapat diatur untuk berjalan pada port apapun, termasuk TCP port 443. Hal ini membuat lalu lintas atau traffic mustahil untuk membedakan dari traffic yang menggunakan standar HTTPS berdasarkan SSL (seperti yang digunakan oleh misalnya Gmail).

OpenVPN adalah teknologi open source yang cukup baru yang menggunakan Library OpenSSL dan protokol SSLv3 / TLSv1, bersama dengan campuran dari teknologi lainnya, untuk memberikan solusi VPN yang kuat dan dapat diandalkan. Salah satu kekuatan utama adalah bahwa hal itu sangat dapat dikonfigurasi sesuai kebutuhan anda, dan meskipun itu berjalan terbaik pada port UDP, dapat diatur untuk berjalan pada port apapun, termasuk TCP port 443. Hal ini membuat lalu lintas atau traffic mustahil untuk membedakan dari traffic yang menggunakan standar HTTPS berdasarkan SSL (seperti yang digunakan oleh misalnya Gmail).