Apa Itu CloudLinux- Banyak perusahaan besar penyedia web hosting merekomendasikan untuk menggunakan CloudLinux.

Sebuah sistem operasi berbasis CentOs yang dirancang khusus untuk server.

Mengapa demikian? Mengapa CloudLinux direkomendasikan oleh banyak perusahaan penyedia layanan hosting?

Untuk itu, agar Anda lebih mengenal apa itu CloudLinux simak artikel berikut!

Apa Itu CloudLinux?

Mudahnya, CloudLinux adalah sebuah sistem operasi Linux yang dirancang khusus untuk digunakan pada server web.

Sistem operasi ini dirancang untuk memberikan keamanan yang lebih tinggi, stabilitas yang lebih baik, dan kinerja yang lebih baik untuk server yang menjalankan banyak situs web atau aplikasi.

CloudLinux memiliki fitur-fitur unggulan seperti kernel yang disempurnakan, manajemen sumber daya, isolasi akun, dan patching dinamis yang memungkinkan administrator server untuk mengatur sumber daya yang tersedia dan mengoptimalkan kinerja server.

Selain itu, CloudLinux juga menyediakan pemisahan akun yang kuat sehingga jika satu akun mengalami masalah, akun lain tidak terpengaruh.

Dengan menggunakan CloudLinux, pengguna dapat memperoleh performa dan keamanan yang lebih baik untuk server mereka.

Tujuan CloudLinux sebetulnya ialah guna membuat kebutuhan server agar bisa lebih maksimal dengan peningkatan kualitas performanya.

Karena fungsinya yang cukup penting, CloudLinux banyak digunakan oleh perusahaan-perusahaan besar seperti Dell dan IBM.

Perusahaan besar ini menggunakan CloudLinux karena keistimewaannya yang dapat mengelola resource server dengan baik.

Dengan demikian, menggunakan CloudLinux akan menghindari risiko server down yang dapat menganggu pengguna lain.

Agar Anda lebih mengenal apa itu CloudLinux berikut beberapa kelebihan yang terdapat didalamnya.

Baca Juga! Apa Itu Cloud Computing? Pengertian. Model & Jenis Layanan

Kelebihan CloudLinux

1. Server Menjadi Stabil

Berbagai fitur yang terdapat dalam CloudLinux dapat meningkatkan kualitas server Anda akan semakin stabil dan membaik.

Mengapa bisa demikian?

Sebab dengan pembagian resource kepada pengguna yang tepat dan pemastian terjadinya abuse of usage (pelanggaran penggunaan bandwith) bisa dideteksi sedari awal.

Saat server mengalami down, tentu akan mengakibatkan kendala yang cukup besar bagi perusahaan penyedia web hosting.

Alhasil, website akan tidak bisa diakses.

Terlebih, proses perbaikan saat server down membutuhkan waktu dan biaya.

Dengan adanya CloudLinux, Anda dapat mengatasi hal tersebut.

2. Server Menjadi Lebih Aman

Fitur yang terdapat dalam CloudLinux seperti PHPHardened, SecureLink maupun CageFS akan membuat server Anda aman.

Mengapa bisa dikatakan aman? Sebab, dalam CloudLinux dilengkapi dengan beberapa fitur.

Nah, salah satu Fitur CloudLinux yang bisa membuat server Anda aman dinamakan dengan Fitur PHPHardened.

PHPHardened yang ada di dalam CloudLinux akan memberikan patch pada semua versi yang sudah tidak didukung.

Jika Anda belum paham apa arti dari patch.

Patch adalah perbaikan atau update daripada suatu software guna memperbaiki error atau bug yang terdapat dalam suatu aplikasi.

Oleh karena itu, fitur yang terdapat dalam CloudLinux yang satu ini memberikan perbaikan atau update server untuk mengatasi jika terdapat sebuah kendala atau error.

Selain itu, Fitur CloudLinux yang berfungsi agar server menjadi lebih aman dikenal dengan SecureLink.

SecureLink mampu bekerja untuk pencegahan peretasan menggunakan file symbolic.

Ada juga Fitur CloudLinux yang dinamakan dengan CageFS yang dapat memastikan tidak adanya pengguna yang dapat melihat informasi penting dari pengguna lain dalam server.

Baca Juga! 10 cara mengamankan server windows Anda.

3. Server Memiliki Performa yang Baik

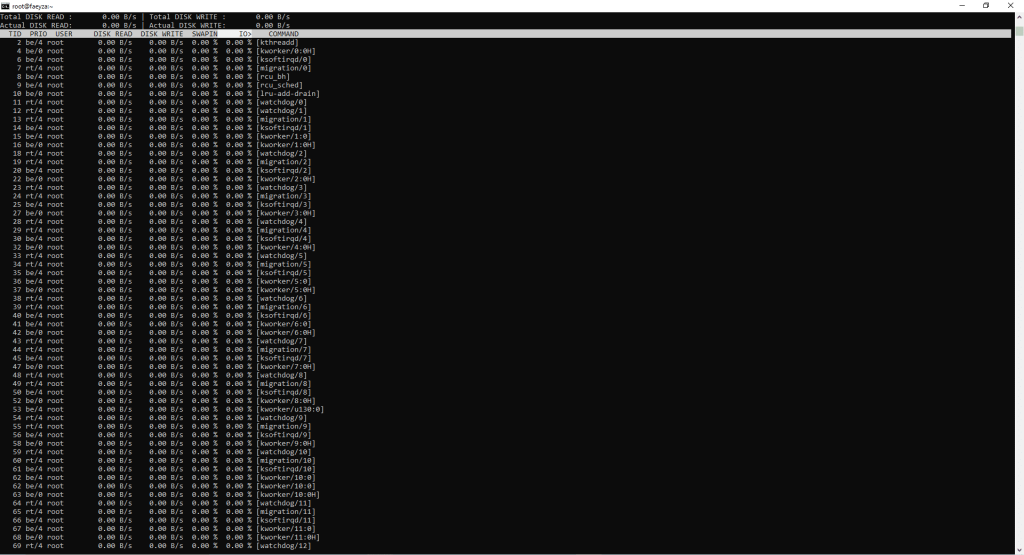

CloudLinux memiliki kemampuan yang dapat meningkatkan performa server menjadi lebih baik.

Hal tersebut bisa terjadi sebab dengan monitoring resource yang baik akan meningkatkan kualitas dan performa server yang maksimal.

Jika kualitas dan performa server baik, aktivitas online akan lebih efektif.

Untuk itu, biasanya web hosting ideal menggunakan Cloud Linux, LiteeSpeed dan SSD.

Baca Juga! Web Hosting Ideal – CloudLinux, LiteSpeed, dan SSD

7 Fitur CloudLinux

Ada 7 Fitur CloudLinux yang Anda perlu ketahui.

1. Lightweight Virtual Environment

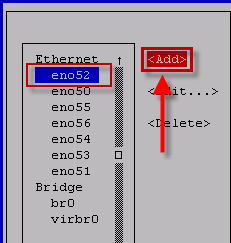

Fitur Lightweight Virtual Environment atau yang bisa disingkat dengan LVE ini adalah fitur CloudLinux yang fungsinya untuk pengelolaan resource yang lebih efektif.

Fitur LVE ini berperan dalam membatasi penggunaan CPU, IO, resource memory sampai jumlah proses yang berjalan setiap pengguna.

Jika Anda belum mengetahui LVE, sederhananya LVE adalah sebuah teknologi kernel level yang diciptakan oleh developer CloudLinux.

Teknologi ini memungkinkan CloudLinux terintegrasi dengan server, Pluggable Authentication Module (PAM) dan database.

Hal ini bukan lain bertujuan untuk mencegah mudahnya server down.

Agar pembatasan resource dapat dilakukan dengan mudah, CloudLInux memfasilitasinya dengan LVE manager.

Di dalam LVE manager menampilkan beberapa tab, yaitu :

- Current Usage : memungkinkan monitoring penggunaan resource yang dijual kembali saat ini

- Historical Usage : memungkinkan untuk melihat dan mengelola semua batas akun yang dijual Kembali

- Users : memungkinkan untuk melihat dan mengelola semua batas akun yang dijual kembali

- Statictics : memungkinkan untuk emnampilkan statistic resource untuk jangka waktu tertentu

- Options : memungkinkan pengaturan notifikasi email untuk kesalahan LVE

- Packages : memungkinkan pengelolaan batas paket

2. MySQL Governor

Tidak jauh dengan LVE, MySQL Governor berperan untuk memastikan resource pada database bisa berjalan dengan lancar.

Kondisi overload tentu akan menganggu kestabilan server Anda.

Untuk itu, MySQL Governor akan memantau dan memastikan tidak ada lagi penggunaan yang tidak wajar pada server.

Dan tak hanya itu, kelebihan MySQL Governor adalah kemampuannya dalam melakukan throttle usage secara realtime.

Maksudnya adalah bisa menjadi cara cepat mengatasi timbulnya gangguan akibat adanya spike penggunaan resource, sebelum berimbas ke pengguna lain.

Spike adalah sebuah metode pengembangan pemrograman yang menggunakan program sesederhana mungkin, guna menentukan berapa banyak pekerjaan yang diperlukan untuk menyelesaikan atau mengatasi perangkat lunak.

Biasanya spike melibatkan pengumpulan informasi tambahan.

Sehingga jika ada spike atau lonjakan pada penggunaan resource MySQL ini dapat mengatasi kendala tersebut.

3. CageFS

Di atas sudah disinggung sedikit fitur CloudLinux CageFS yang dapat membuat server menjadi lebih aman.

Jadi, CageFS ini adalah sebuah file sistem virtual yang membatasi setiap pengguna sehingga antar pengguna tidak bisa mengakses infromasi penting satu sama lain.

Tujuannya CageFS ini ialah melindungi pengguna dalam keamanan sebuah informasi.

Sebab pengguna hanya bisa melihat file yang aman, pengguna tidak bisa mengetahui satu sama lain, atau pengguna tidak bisa melihat file konfigurasi server dan pengguna hanya bisa melihat proses pada file sistem mereka sendiri.

4. HardenedPHP

Fitur CloudLinux HardenedPHP berperan untuk memastikan semua versi PHP, terutama versi lama yang masih digunakan agar bisa terlindungi dengan aman.

Fitur ini dapat memberikan patch untuk menutup celah keamanan yang sewaktu-waktu bisa ditemukan.

Nah jadi, Fitur PHPHardened yang ada dalam CloudLinux akan memberikan patch pada semua versi yang sudah tidak didukung.

5. SecureLinks

Fitur SecureLink adalah sebuah teknologi level kernel yang berperan untuk melawan serangan symbolic link (symlink) .

Symlink adalah tautan Simbolik atau tautan Soft adalah file shortcut yang merujuk ke file disk atau folder yang terletak di tempat lain.

Sehingga, Fitur SecureLink dalam CloudLinux ini mencoba melakukan pencegahan serangan yang menggunakan file symbolic link.

Umumnya langkah yang dilakukan ialah dengan mengakali Apache Web server agar dapat membaca file PHP config tertentu yang diinginkan.

6. PHP, Ruby dan python Selector

CloudLinux dilengkapi dengan fitur selector yang dapat dimanfaatkan untuk memilih versi PHP, Ruby dan Python yang digunakan.

Hal tersebut dapat memudahkan Anda untuk menggunakan versi sesuai yang Anda butuhkan.

Versi PHP yang bisa dipilih mulai dari versi 4.4 hingga 7.2.

Sementara itu, untuk Rubby pilihannya mulai versi 8.2 hingga 2.1.

Dan untuk Python, Anda bisa memilih dari alt-python27 2.7.9 hingga alt-python35 3.5.4.

7. Mod_Lsapi

Fitur Mod Lsapi adalah cara tersingkat untuk dapat melayani halaman PHP pada Apache.

Apache adalah software web server gratis dan open source yang memungkinkan user mengupload website di internet.

Kemampuan lain dari fitur ini ialah dapat mendukung PHP directive di file. Htaccess.

Mod lsapi juga mampu bergerak dan bekerja dengan kesesuaian.

Jadi, ini akan memberi kelonggaran pada Anda untuk tetap menggunakan versi PHP yang diperlukan.

Kesimpulan

Itu dia beberapa informasi mengenai CloudLinux yang bisa memberikan gambaran tentang pengertian, kelebihan dan 7 fiturnya.

Fitur CloudLinux yang ditawarkan mampu memberikan jaminan server berperforma tinggi, stabil dan aman.

Jika Anda tertarik menggunakan layanan hosting murah Herza Cloud telah menyediakan layanan hosting murah.

Server kami dilengkapi dengan OS CloudLinux, LiteSpeed Web Server dan SSD NVMe yang support HTTP2 dan Cache Acceleration.

Saat ini jaringan Herza Cloud terhubung ke IIX, OpenIXP, JKT-IX, CDIX, DCI-IX, CloudXchange dan Batam-IX dengan Uplink sebesar 10 Gbps, untuk memastikan konektivitas yang stabil dan cepat!

Selain itu,Customer Support yang Handal & Berpengalaman.

Dengan Tim Support yang handal dan berpengalaman, akan memberikan solusi terbaik bagi Akun Hosting Anda selama 24 Jam Penuh.