Definisi Serangan DDoS (Distributed Denial of Service)

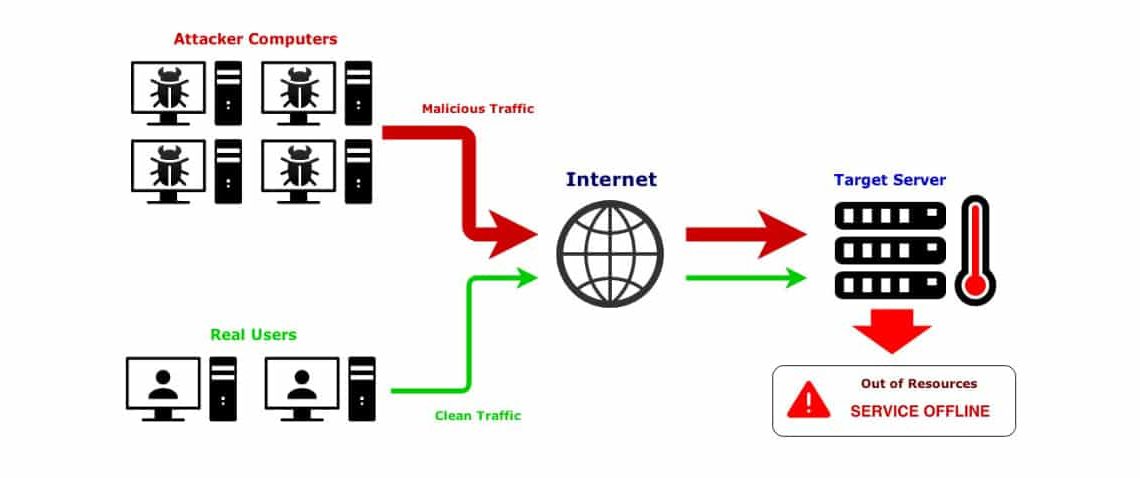

Serangan DDoS (Distributed Denial of Service) adalah upaya jahat untuk membuat layanan online tidak tersedia bagi penggunanya, biasanya dengan menghentikan sementara atau menangguhkan layanan dari server hostingnya.

Serangan DDoS biasanya diluncurkan dari berbagai perangkat yang gampang dihack, sering didistribusikan secara global dalam apa yang disebut sebagai botnet. Ini berbeda dari serangan denial of service (DoS) lainnya, dalam hal ini menggunakan satu perangkat yang terhubung ke Internet (satu koneksi jaringan) untuk membanjiri target dengan lalu lintas jahat. Nuansa ini adalah alasan utama keberadaan kedua definisi yang agak berbeda ini.

Secara umum, serangan DoS dan DDoS dapat dibagi menjadi tiga jenis:

Serangan Berbasis Volume

Termasuk dengan cara membanjiri UDP, ICMP, dan membanjiri paket palsu lainnya. Tujuan serangan adalah untuk menjenuhkan bandwidth Website yang diserang, dan besarnya diukur dalam bit per detik (Bps).

Serangan Protokol

Termasuk SYN-Flood, serangan paket terfragmentasi, Ping of Death, Smurf DDoS dan banyak lagi. Jenis serangan ini menghabiskan sumber daya server aktual, atau orang-orang dari peralatan komunikasi menengah, seperti firewall dan load balancer, dan diukur dalam paket per detik (Pps).

Serangan Lapisan Aplikasi

Termasuk serangan rendah dan lambat, membanjiri GET / POST, serangan yang menargetkan kerentanan Apache, Windows atau OpenBSD dan banyak lagi. Terdiri dari permintaan yang tampaknya sah dan tidak bersalah, tujuan serangan ini adalah untuk menghancurkan Web Server, dan besarnya diukur dalam Permintaan per detik (Rps).

Jenis serangan DDoS umum

Beberapa jenis serangan DDoS yang paling umum digunakan adalah:

UDP-Flood

UDP-Flood, menurut definisi, adalah setiap serangan DDoS yang membanjiri target dengan paket User Datagram Protocol (UDP). Tujuan serangan adalah membanjiri port acak pada host jarak jauh. Ini menyebabkan Server berulang kali memeriksa aplikasi yang mendengarkan di port itu, dan ketika tidak ada aplikasi ditemukan, maka host membalas dengan paket ICMP ‘Destination Unreachable’. Proses ini menguras sumber daya host, yang pada akhirnya dapat menyebabkan tidak dapat diaksesnya Server tersebut

ICMP (Ping) Flood

Pada prinsipnya, ini mirip dengan UDP-Flood, ICMP-Flood membanjiri sumber daya target dengan paket ICMP Echo Request (ping), umumnya mengirimkan paket secepat mungkin tanpa menunggu balasan. Jenis serangan ini dapat menghabiskan bandwidth keluar dan masuk, karena server korban akan sering berusaha merespons dengan paket ICMP Echo Reply, yang mengakibatkan perlambatan keseluruhan sistem yang signifikan.

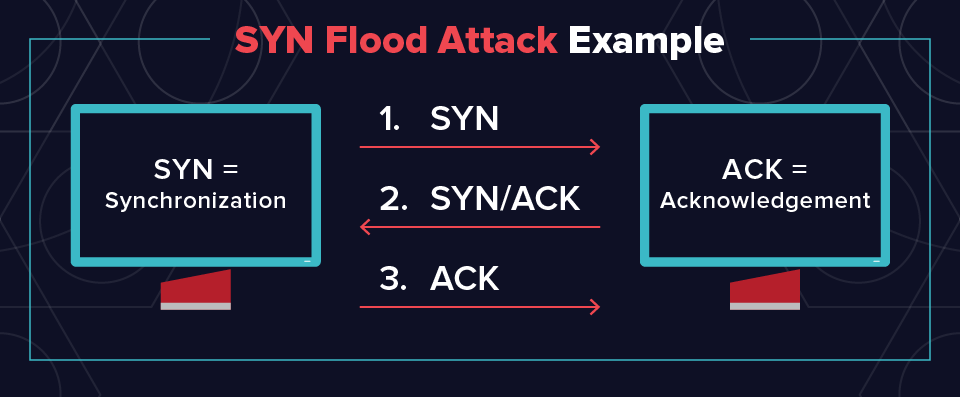

SYN Flood

Serangan DDoS SYN-Flood mengeksploitasi kelemahan yang diketahui dalam urutan koneksi TCP (“three-way handshake”), di mana permintaan SYN untuk memulai koneksi TCP dengan host harus dijawab oleh respons SYN-ACK dari host itu, dan kemudian dikonfirmasi oleh respons ACK dari pemohon. Dalam skenario SYN-Flood, pemohon mengirim beberapa permintaan SYN, tetapi tidak menanggapi respon dari SYN-ACK, atau mengirim permintaan SYN dari alamat IP palsu. Bagaimanapun juga, sistem host terus menunggu pengakuan untuk setiap permintaan yang ada, mengikat sumber daya sampai tidak ada koneksi baru dapat dibuat, dan pada akhirnya menghasilkan penolakan layanan.

Ping of Death

Serangan ping of death (“POD”) melibatkan penyerang yang mengirimkan beberapa ping yang cacat atau jahat ke komputer. Panjang IP paket maksimum (termasuk header) adalah 65.535 byte. Namun, Data Link Layer biasanya memberikan batasan pada ukuran frame maksimum – misalnya 1500 byte melalui jaringan Ethernet. Dalam hal ini, paket IP besar dibagi menjadi beberapa paket IP (dikenal sebagai fragmen), dan host penerima menyusun kembali fragmen IP ke dalam paket lengkap. Dalam skenario Ping of Death, setelah manipulasi konten fragmen berbahaya, penerima berakhir dengan paket IP yang lebih besar dari 65.535 byte saat dipasang kembali. Ini dapat meluap buffer memori yang dialokasikan untuk paket, menyebabkan penolakan layanan untuk paket yang sah.

Slowloris

Slowloris adalah serangan yang sangat tertarget, memungkinkan satu server web untuk menjatuhkan server lain, tanpa mempengaruhi layanan atau port lain pada jaringan target. Slowloris melakukan ini dengan memegang sebanyak mungkin koneksi ke server web target yang terbuka selama mungkin. Ini menyelesaikan dengan membuat koneksi ke server target, tetapi hanya mengirimkan sebagian permintaan. Slowloris secara konstan mengirim lebih banyak header HTTP, tetapi tidak pernah menyelesaikan permintaan. Server yang ditargetkan menjaga setiap koneksi palsu ini terbuka. Ini pada akhirnya melebihi kumpulan koneksi konkurensi maksimum, dan mengarah pada penolakan koneksi tambahan dari klien yang sah.

Amplifikasi NTP

Dalam serangan amplifikasi NTP, pelaku mengeksploitasi server Network Time Protocol (NTP) yang dapat diakses publik untuk membanjiri server yang ditargetkan dengan lalu lintas UDP. Serangan didefinisikan sebagai serangan amplifikasi karena rasio kueri-ke-respons dalam skenario seperti itu berkisar antara 1:20 dan 1: 200 atau lebih. Ini berarti bahwa setiap penyerang yang memperoleh daftar server NTP terbuka (mis., Dengan menggunakan alat seperti Metasploit atau data dari Proyek NTP Terbuka) dapat dengan mudah menghasilkan serangan DDoS volume tinggi, bandwidth tinggi yang menghancurkan.

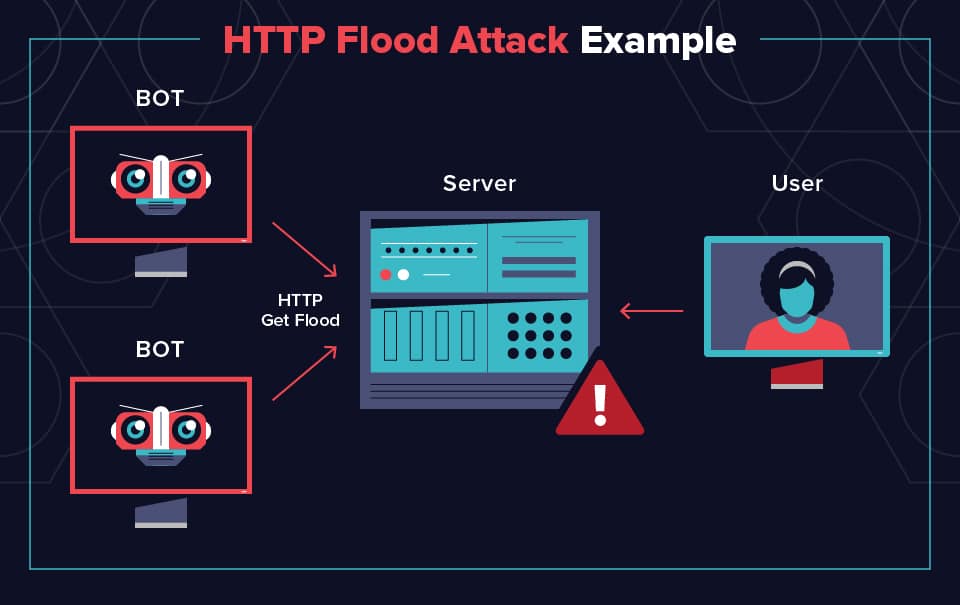

HTTP Flood

Dalam serangan DDoS HTTP-Flood, penyerang mengeksploitasi permintaan HTTP GET atau POST yang tampaknya sah untuk menyerang Web Server atau Aplikasi. HTTP Flood tidak menggunakan paket cacat, teknik spoofing atau refleksi, dan membutuhkan bandwidth lebih sedikit daripada serangan lain untuk menjatuhkan situs atau server yang ditargetkan. Serangan itu paling efektif ketika memaksa server atau aplikasi untuk mengalokasikan sumber daya maksimum yang mungkin dalam menanggapi setiap permintaan tunggal.

Solusi Herza.ID menangani Serangan DDoS

Herza.ID secara mulus dan komprehensif melindungi situs web terhadap ketiga jenis serangan DDoS, masing-masing menangani dengan toolset dan strategi pertahanan yang unik:

Serangan Berbasis Volume

Herza.ID melawan serangan-serangan ini dengan menyerapnya dengan jaringan global pusat scrubbing yang berskala, sesuai permintaan, untuk melawan serangan DDoS multi-gigabyte.

Serangan Protokol

Herza.ID mengurangi jenis serangan ini dengan memblokir lalu lintas “buruk” bahkan sebelum mencapai situs tersebut, meningkatkan teknologi identifikasi pengunjung yang membedakan antara pengunjung situs web yang sah (manusia, mesin pencari, dll.) Dan klien otomatis atau jahat.

Serangan Lapisan Aplikasi

Herza.ID mengurangi serangan Lapisan Aplikasi dengan memantau perilaku pengunjung, memblokir bot buruk yang diketahui, dan menantang entitas yang mencurigakan atau tidak dikenal dengan uji JS, tantangan Cookie, dan bahkan CAPTCHA.

Saat ini, Layanan Herza.ID menerapkan beberapa Layanan Anti DDoS & Scrubbing. Dan khusus untuk Layanan VPS Singapore Murah kami, telah termasuk Layanan Anti DDoS & Scrubbing Paket Basic / Standar yang mana dapat menampunng threshold serangan DDoS sampai dengan 5 Gbps.

Dalam semua skenario ini, Herza.ID menerapkan solusi perlindungan DDoS di luar jaringan Anda, artinya hanya lalu lintas yang disaring yang mencapai host Anda. Selain itu, Herza.ID mempertahankan basis pengetahuan ancaman DDoS yang luas, yang mencakup metode serangan baru dan yang muncul. Informasi yang terus diperbarui ini dikumpulkan di seluruh jaringan kami – mengidentifikasi ancaman baru saat mereka muncul, mendeteksi pengguna jahat yang dikenal, dan menerapkan solusi secara real-time di semua jaringan layanan Herza.ID.