Bagi para pengguna Mikrotik RouterOS baik itu Seri RouterBoard, CCR, x86 ataupun VPS Mikrotik CHR, sangat penting bagi Anda untuk mengetahui cara pengamanan dasar bagi Router Mikrotik Anda.

Pada kesempatan ini, kami ingin membagi kepada para Pelanggan setia Herza.ID, cara atau langkah dasar yang harus kita lakukan untuk Mengamankan Router Mikrotik Anda.

Silahkan baca juga Artikel kami tentang Cara Melindungi Router Mikrotik Anda dari Ransomware

Pengamanan Dasar Mikrotik RouterOS

1. Merubah User Default Mikrotik

Hal dasar yang harus kita lakukan dalam mengamankan Router Mikrotik adalah dengan mengubah User default Mikrotik yaitu admin. Kita tidak pernah menyarankan kepada siapapun untuk tetap menggunakan user admin tersebut, karena ini adalah hal paling mudah untuk meretas Router Mikrotik Anda.

Langkah awal adalah, pada menu di sebelah kiri Mikrotik RouterOS Anda, silahkan klik SYSTEM > USERS.

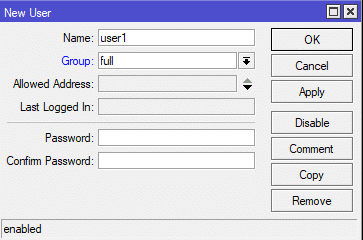

Setelah Window User List terbuka, klik Icon + untuk membuat user baru pada Router Anda.

Masukkan Username yang ingin Anda gunakan pada kolom Name, dan pilih FULL pada Group User jika Anda ingin membuat user Administrator. Kemudian masukkan password yang susah ditebak pada kolom Password dibawah. Kemudian klik OK.

Catatan: Jangan lupa untuk DISABLE User default admin agar tidak bisa digunakan.

2. Disable Service / Layanan Yang Tidak di gunakan

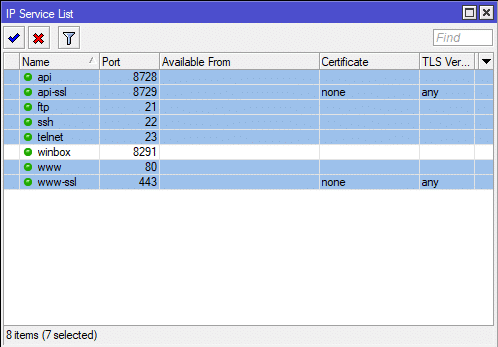

Sekarang kita lanjutkan dengan mendisable Layanan atau Service yang kita tidak gunakan pada Mikrotik kita. Pade menu sebelah kiri klik IP > SERVICES.

Pilih Layanan-Layanan yang tidak Anda gunakan, kemudian klik icon X untuk mendisable layanan tersebut. Ketika layanan dalam disable status, maka warna nya akan berubah menjadi abu-abu.

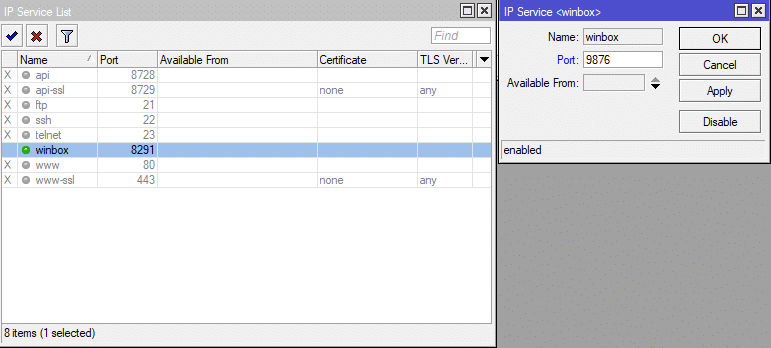

Dalam hal ini, kami akan mendisable seluruh layanan kecuali Winbox. Karena kami hanya menggunakan Winbox untuk mengakses Mikrotik tersebut.

Setekah itu, silahkan ganti Port Winbox dari 8291 menjadi port custom yang Anda ingin gunakan. Dalam hal ini, kami menggantinya dengan Port 9876. Ingat jangan gunakan port 0 sd 1024 karena port tersebut sudah digunakan oleh layanan yang sudah di definisikan secara baku, pakailah port di atas 1024 misalnya menjadi 18291 jangan gunakan port diatas 65535 https://en.wikipedia.org/wiki/Port_(computer_networking)

3. Buat Firewall Rules untuk Mengamankan Router dan Jaringan Anda

Sekarang saatnya membuat beberapa Firewall Rules & RAW untuk mengamankan Router dan Jaringan Anda dari beberapa aksi yang berbahaya dari Internet seperti Port Scanning, Brute Force serta melakukan Blokir Port yang biasa digunakan sebagai Trojan atau Malware.

/ip firewall filter

add action=add-src-to-address-list address-list="Port_Scanner" \

address-list-timeout=2w chain=input comment="PORT SCANNER" protocol=tcp \

psd=21,3s,3,1

add action=add-src-to-address-list address-list="Port_Scanner" \

address-list-timeout=2w chain=input comment="NMAP FIN Stealth scan" \

protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list="Port_Scanner" \

address-list-timeout=2w chain=input comment="SYN/FIN scan" protocol=tcp \

tcp-flags=fin,syn

add action=add-src-to-address-list address-list="Port_Scanner" \

address-list-timeout=2w chain=input comment="SYN/RST scan" protocol=tcp \

tcp-flags=syn,rst

add action=add-src-to-address-list address-list="Port_Scanner" \

address-list-timeout=2w chain=input comment="FIN/PSH/URG scan" \

protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list="Port_Scanner" \

address-list-timeout=2w chain=input comment="ALL/ALL scan" protocol=tcp \

tcp-flags=fin,syn,rst,psh,ack,urg

add action=accept chain=output comment="FTP BLAACKLIST" content=\

"530 Login incorrect" dst-limit=1/1m,9,dst-address/1m protocol=tcp

add action=add-dst-to-address-list address-list=ftp_blacklist \

address-list-timeout=3h chain=output content="530 Login incorrect" \

protocol=tcp

add action=add-src-to-address-list address-list=ssh_blacklist \

address-list-timeout=1w3d chain=input comment="SSH BLACKLIST" \

connection-state=new dst-port=22 protocol=tcp src-address-list=\

ssh_stage3

add action=add-src-to-address-list address-list=ssh_stage3 \

address-list-timeout=1m chain=input connection-state=new dst-port=22 \

protocol=tcp src-address-list=ssh_stage2

add action=add-src-to-address-list address-list=ssh_stage2 \

address-list-timeout=1m chain=input connection-state=new dst-port=22 \

protocol=tcp src-address-list=ssh_stage1

add action=add-src-to-address-list address-list=ssh_stage1 \

address-list-timeout=1m chain=input connection-state=new dst-port=22 \

protocol=tcp

add action=add-src-to-address-list address-list=proxy-socks-exploit \

address-list-timeout=5m chain=forward comment="PROXY SOCKS EXPLOIT" \

dst-port=8000,3128,1080,4145 in-interface=ether1 log-prefix=\

"PROXY SOCKS EXPLOIT : " protocol=tcp

/ip firewall raw

add action=drop chain=prerouting comment="DROP ACTIVE DIRECTORY" dst-port=\

445 log-prefix="drop 445 : " protocol=tcp

add action=drop chain=prerouting comment="DROP TCPMUX" dst-port=1 \

log-prefix="drop 445 : " protocol=tcp

add action=drop chain=prerouting comment="SSH BLACKLIST" in-interface=\

ether1 src-address-list=ssh_blacklist

add action=drop chain=prerouting comment="DROP WINBOX" dst-port=8291 \

in-interface=ether1 log-prefix="DROP WINBOX EXPLOIT : " \

protocol=tcp src-address-list=winbox-exploit

add action=drop chain=prerouting comment="DROP PORT SCANNER" \

in-interface=ether1 log-prefix="DROP PORT SCANER : " \

src-address-list="port scanners"

add action=drop chain=prerouting comment="DROP PROXY SOCKS" \

in-interface=ether1 log-prefix="DROP PROXY SOCKS : " \

src-address-list=proxy-socks-exploit

add action=drop chain=prerouting comment="DROP NETBIOS" dst-port=137-139 \

log-prefix="drop 445 : " protocol=tcp

add action=drop chain=prerouting comment="DROP NETBIOS" dst-port=137-139 \

log-prefix="drop 445 : " protocol=udp

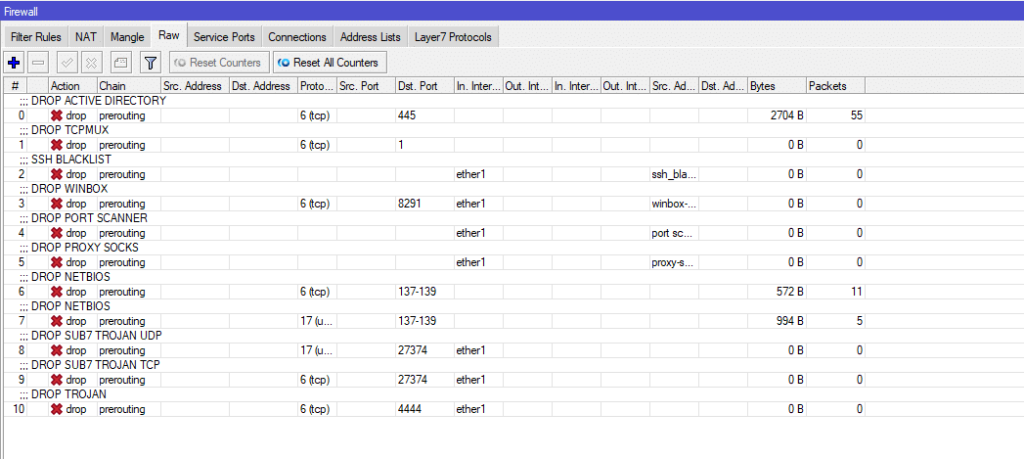

Pada Firewall Rules dan RAW yang telah konfigurasikan diatas, perlu Anda ketahui fungsi masing masing Rules dan Raw tersebut.

- Firewall Rules nomor 0 – 5 adalah mengcapture IP yang melakukan Port Scanning ke Mikrotik Anda kemudian dimasukkan ke dalam Address-List yang bernama Port_Scanning yang mana Filter Raw kami gunakan untuk memblokir Akses dari IP pada Address-List tersebut dilevel Pre-Routing.

- Firewall Rules nomor 6 & 7 adalah mengcaptured IP yang mencoba melakukan brute force ke FTP Server Anda secara berulang-ulang dengan username atau password yang salah, mengirimkan IP ke Address-List bernama ftp_blacklist. Kemudian Filter Raw akan memblokir Akses dari IP yang terdaftar pada Address-List tersebut pada level Pre-Routing.

- Sedangkan pada Firewall Rules nomor 8-11, berfungsi untuk memblokir Brute Force pada sisi Port SSH dengan tahapan-tahapan yang kita telah buat. Ketika masuk pada stage3, dan visitor tersebut tetap melakukan Brute Force, maka IP visitor tersebut akan diforward ke Address-List bernama ssh_blacklist. Dan Filter Raw akan melakukan blokir atas source IP tersebut pada Level Pre-Routing.

- Pada Firewall Raw sendiri, ada beberapa Rules yang kita peruntukkan untuk memblokir akses ke beberapa Port yang sering digunakan para hacker untuk melakukan penetrasi ke jaringan kita. Diantara lain adalah:

- Rules 0: Port TCP 445 untuk akses Active Directory

- Rules 1: Port TCP 1 untuk akses TCPMux

- Rules 6: Port TCP 137-139 untuk akses Netbios

- Rules 7: Port UDP 137-139 untuk akses Netbios

- Rules 8: Port TCP 27374 untuk akses Trojan Sub7

- Rules 9: Port UDP 27374 untuk akses Trojan Sub7

- Rules 10: Port UDP 4444 untuk akses dari beberapa Trojan berbahaya. Selengkapnya silahkan baca https://www.speedguide.net/port.php?port=4444.

Baca Artikel kami tentang Cara Penggunaan CLI Dasar pada Mikrotik RouterOS.

Penutup

Seluruh Firewall Rules dan Raw diatas adalah bukan bentuk baku yang harus Anda ikuti. Anda harus mengikuti sesuai dengan kebutuhan dan Topologi jaringan Anda. Kemungkinan ada beberapa Rules yang butuh adjustment ataupun revisi untuk disesuaikan dengan kebutuhan jaringan Anda.