Ketika Anda telah menyewa VPS Windows RDP Murah dari Herza.ID, maka tutorial ini akan membantu Anda untuk mengerti cara mengganti port rdp pada windows server. Artikel mencakup prosedur untuk mengubah port RDP di Windows Server 2012. Harap dicatat bahwa semua prosedur lebih lanjut dirancang untuk mengubah port RDP, yang akan menyebabkan terputusnya koneksi server pada saat itu; karena itu kami sarankan untuk menggunakan opsi lain untuk menghubungkan ke server misalnya melalui konsol NoVNC pada Panel Server Management. Untuk menyelesaikan tugas ini, Anda perlu mengedit registri sistem operasi. Registri dapat diedit menggunakan editor program yang relevan.

Baca juga Artikel kami tentang 10 Cara Mengamankan Server Windows Anda.

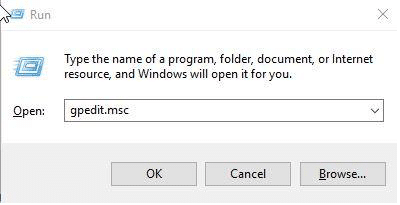

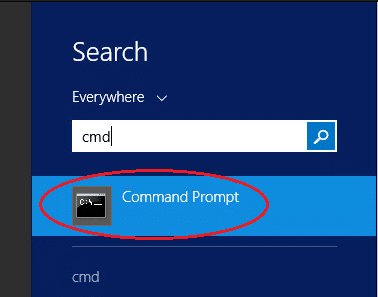

Klik Start dan ketik cmd di kolom pencarian.

Kemudian akan muncul konsol Command Prompt berwarna hitam. Ketik dan jalankan perintah regedit kemudian tekan Enter.

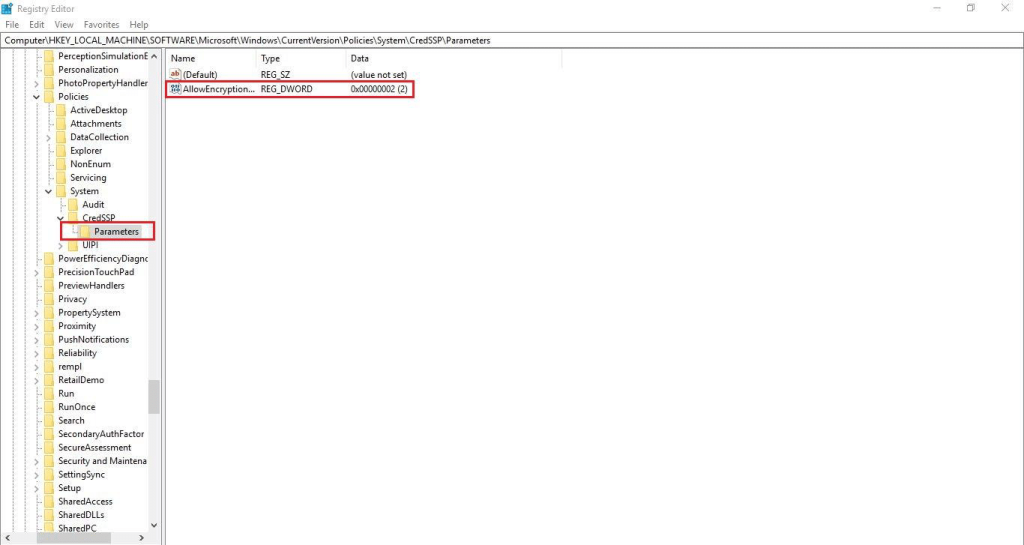

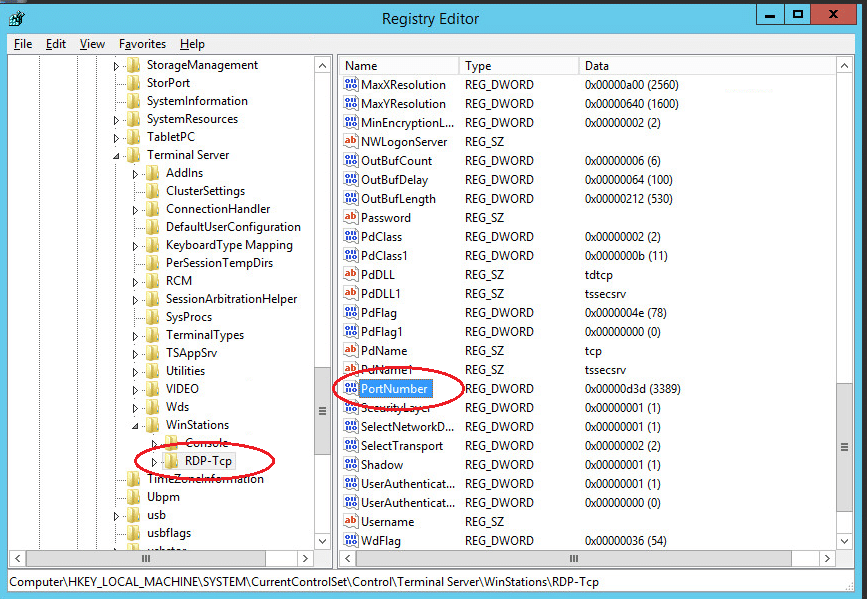

Pada editor registri, temukan RDP-Tcp, yang dapat dilakukan dengan mengikuti jalur ini

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

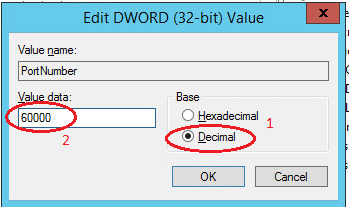

Maka perlu untuk menemukan dan membuka elemen Nomor Port seperti pada gambar di atas. Selanjutnya, kemudian beralih ke format input Desimal dan tentukan port baru untuk koneksi RDP (Port yang dipakai bebas, tapi sarankan kami masukkan Port dalam rentang 10000 – 60000.

Saat memilih port baru untuk koneksi, ingatlah bahwa ada beberapa kategori port yang dirinci berdasarkan jumlahnya:

- Angka dari 0 hingga 10213 dikenal sebagai port yang digunakan dan dikendalikan oleh Internet Assigned Numbers Authority (IANA).

- Mereka biasanya digunakan oleh berbagai aplikasi sistem OS.

- Port dari 1024 hingga 49151 adalah port terdaftar yang ditunjuk oleh IANA. Mereka dapat digunakan untuk menyelesaikan tugas-tugas tertentu.

- Nomor port dari 49152 hingga 65535 adalah port dinamis (pribadi) yang dapat digunakan oleh aplikasi atau proses apa pun untuk menyelesaikan tugas kerja.

Mengganti Port RDP

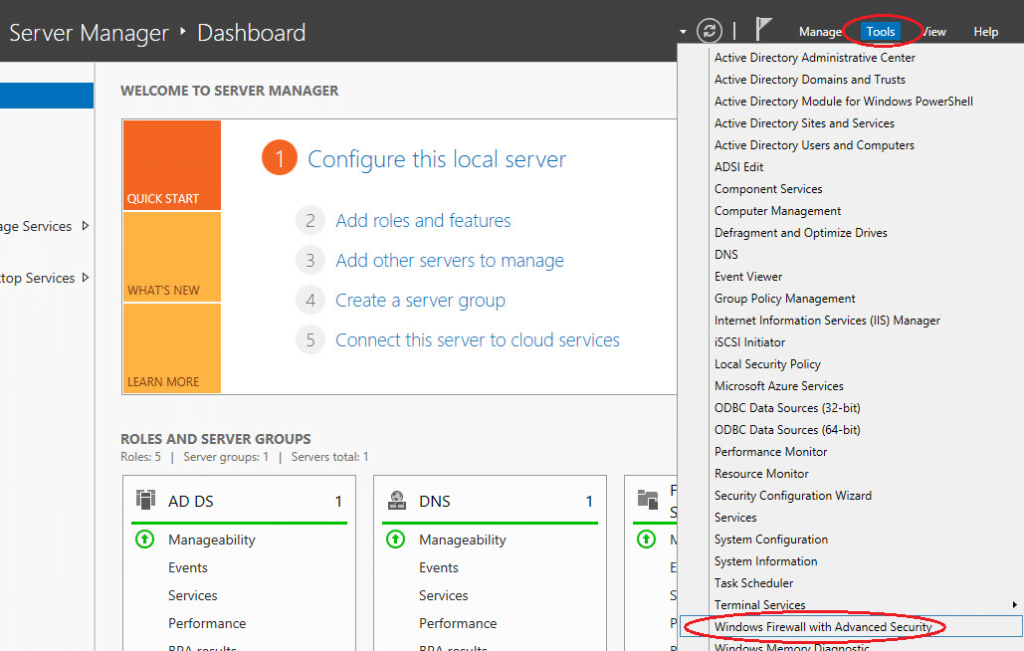

Setelah mengubah port untuk koneksi jarak jauh, perlu untuk membukanya di pengaturan firewall, jika tidak semua upaya koneksi eksternal akan terblokir oleh apliokasi Firewall. Untuk melakukan ini, perlu menggunakan Windows Firewall dengan fitur Keamanan Lanjutan. Anda dapat membukanya dengan masuk ke menu: Server manager -> Tools:

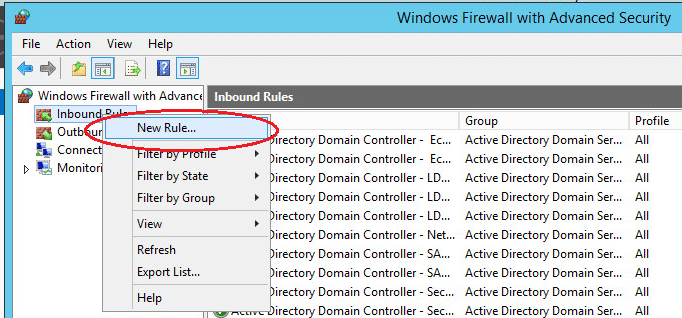

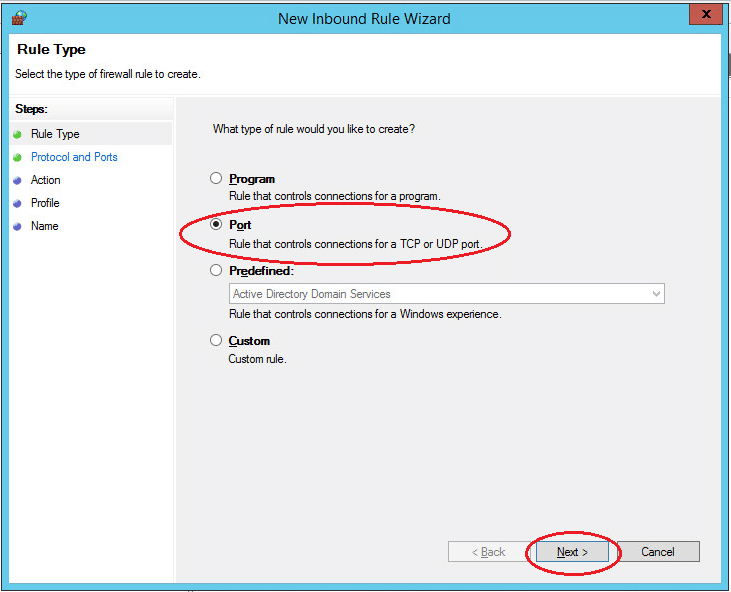

Anda perlu memilih “Inbound Rule“, klik kanan pada item ini dan pilih “New Rule“:

Kemudian kita akan membuat aturan untuk port tersebut:

Kita perlu memilih jenis protokol (TCP atau UDP) dan menentukan port yang kita atur saat mengedit registri (dalam contoh ini kami gunakan Protokol TCP dengan nomor port 60000):

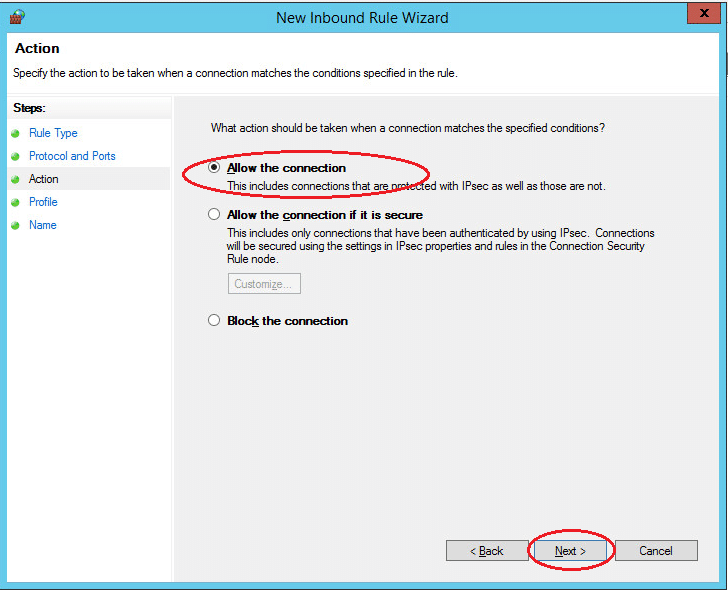

Langkah berikutnya adalah memilih jenis tindakan yang mengatur aturan yang dibuat tersebut. Dalam kasus kami, perlu untuk mengaktifkan koneksi menggunakan port yang ditentukan.

Langkah selanjutnya adalah menentukan lingkup aturan – tergantung pada di mana server berjalan (dalam workgroup, domain atau akses pribadi):

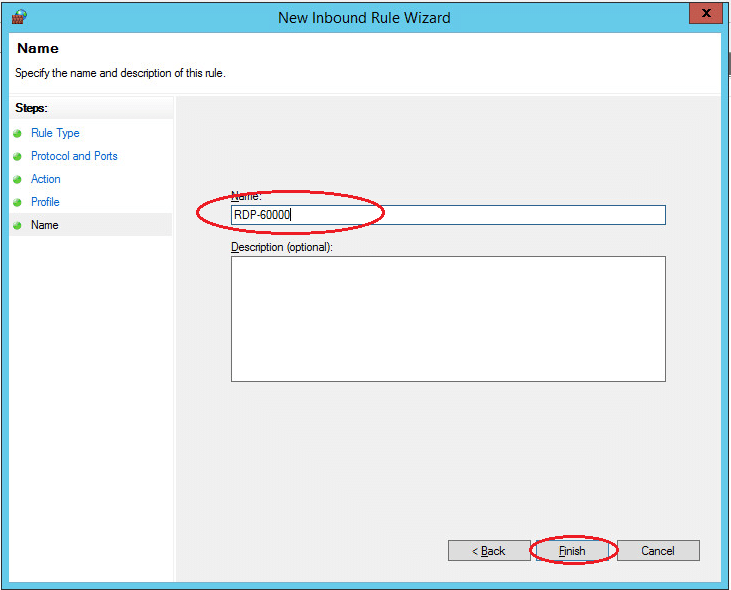

Maka perlu untuk memilih nama untuk aturan yang Anda buat (disarankan untuk memilih nama sedemikian rupa sehingga aturan tersebut dapat dengan mudah dikenali antara lain):

Setelah itu server harus di-reboot. Setelah reboot, silahkan login ke menggunakan RDP dengan port baru ke Windows Server Anda.